アラフィフ未経験転職者3年生の…「いとあたらし」です。

当初は慣れない操作等に苦労しましたが、周りの方には面倒見のいい方が多く、いろいろな経験を積むことができ、かなり慣れる事ができました。

業務中の空き時間には自己学習も可能な環境ですので、パソコンの操作や、処理の待ち時間が苦にならない人には、非常にいい職場だと思います。

はじめに

敢えてティーブレイク記事は除外しますが…前回では、Network編#2~ハンズオンの章①でした。

今回次に進みますので、Network編#2~ハンズオンの章②をやってゆきます。

ただし、以下のリンク先に過去私の作成したブログのリンクを記載しておきます。

まだ見ていない方はこちら(特にハンズオン)↓から見てゆく事をお勧めします。

尚、本ブログは以下のサイトのAWS初心者向けハンズオン資料の該当項目を、本当に初心者(;^ω^)が実践した経過の記録となっています。

なんといっても、講義の視聴だけなら現在は無料で利用できる素晴らしい動画になっています。

※ハンズオンでAWSを実際に使用する費用は、必要です。

AWS Hands-on for Beginners とは

・実際に手を動かしながらAWSの各サービスを学んでいただきます。

・初めてそのサービスを利用される方がメインターゲットです。

・お好きな時間、お好きな場所でご視聴いただけるオンデマンド形式。

・学習テーマごとに合計1~2時間の内容&細かい動画に分けて公開されておりますので、スキマ時間の学習や、興味のある部分だけの視聴も可能。

では、いよいよこれよりNetwork編#2~ハンズオンの章②を進めて参ります。

学習を開始します

[AWS Hands-on for Beginners – Network編#2]

~Amazon VPC間およびAmazon VPCとオンプレミスのプライベートネットワーク接続~

・VPCピアリング接続を使って、Amazon VPC間を接続します

・AWS Site-to-Site VPNを使って、Amazon VPCとオンプレミスを接続します

04 VPCピアリング接続の疎通確認

→EC2インスタンスとCloud9がVPVピアリング接続を使用して通信できることを確認します。

・手順について

前回までで、2つのVPCをVPCピアリングで接続して、各VPCのルートテーブルを更新した事により、通信ができるところまで設定してあります。

ここからは疎通確認のために、ピアリング接続用VPCにEC2インスタンスを作成してゆき、メインVPCに、AWS Cloud9という統合開発環境のサービスを作成してゆき、Cloud9にログインして、ピアリング接続用VPCのEC2インスタンスに疎通をとり、正常にVPCピアリングの設定ができていることを確認してゆく手順となります。

・ハンズオンを開始します。

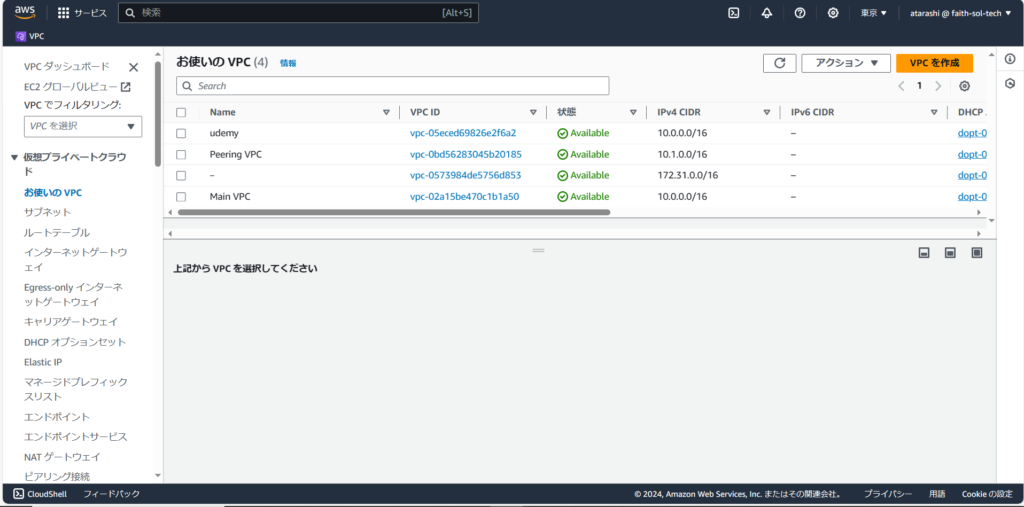

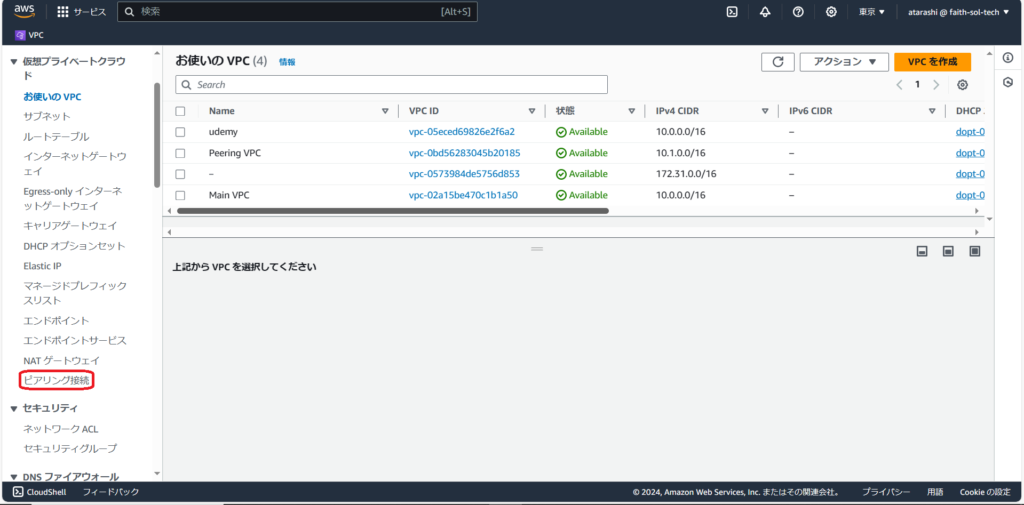

まず、AWSの「お使いのVPC」を開いておきます。

「リンクを新しいタブで開く」より、新しいタブで開いた画面より、[インスタンスを起動]ボタンをクリックします。

「インスタンスを起動」の画面に遷移しますので、講義通り、以下の内容に設定した上で、[インスタンスを起動]ボタンをクリックします。

AMIは講義通り、Amazon Linux2として、ネットワーク設定のVPCは、以下のように、Peering VPCを選択します。

プライベートIPはこの後の作業で分かり易くするために、今回は10.1.0.100としておきます。

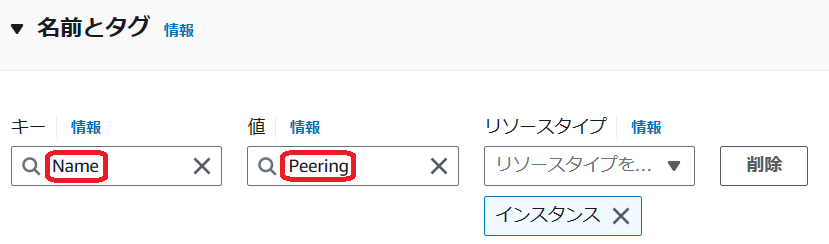

次に、「名前とタグ」は、講義通り、キーと値の内容は以下のようにしておきます。

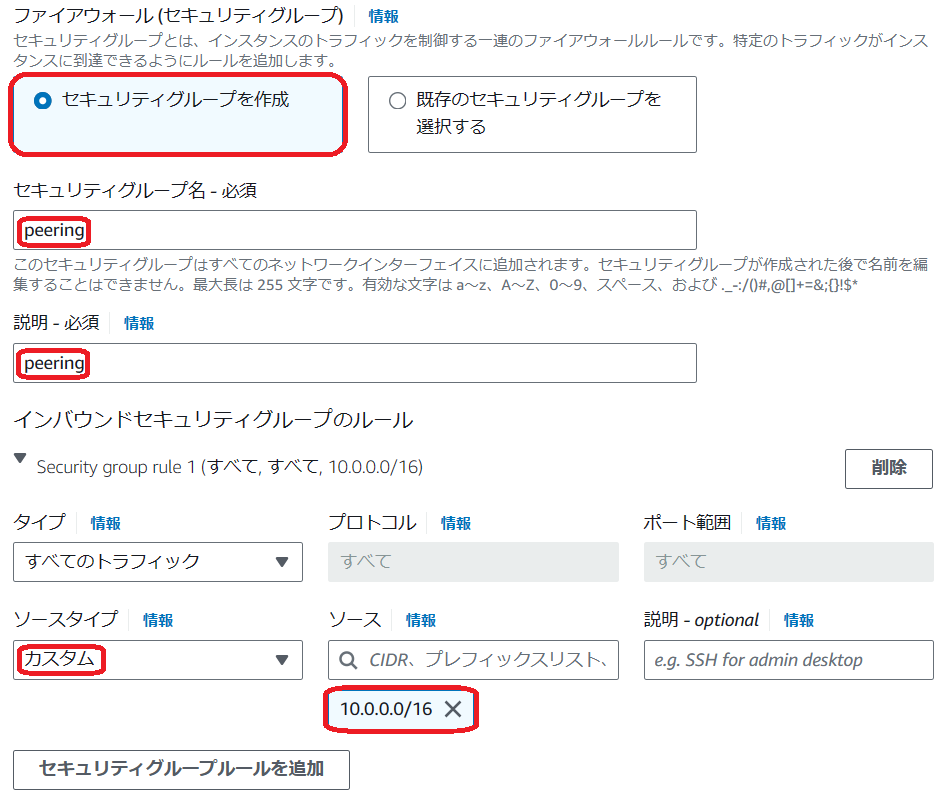

セキュリティグループも講義通り以下のように入力しました。

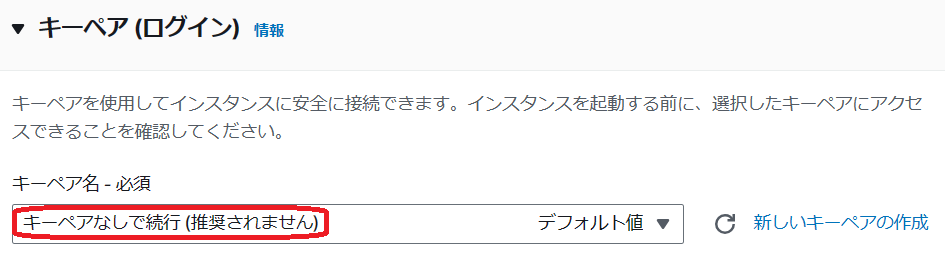

次に、キーペアについては今回このEC2インスタンスへはログインしないとの事でしたので、講義通り「キーペアなしで続行」で設定しておきます。

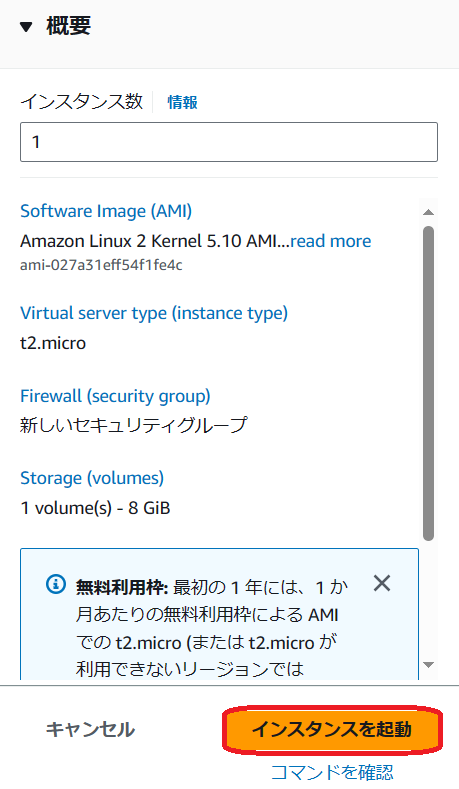

ここまで設定した時の右ペインの「概要」の状態は以下のようになっていますので、右下の[インスタンスを起動]ボタンをクリックして、インスタンスを作成します。

※デフォルトのままの部分は以下の設定内容をご参考下さい。

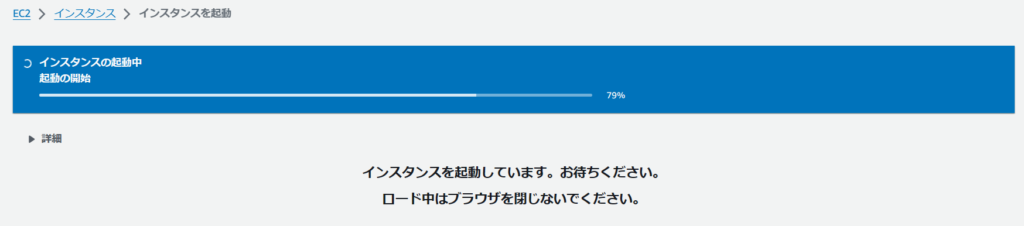

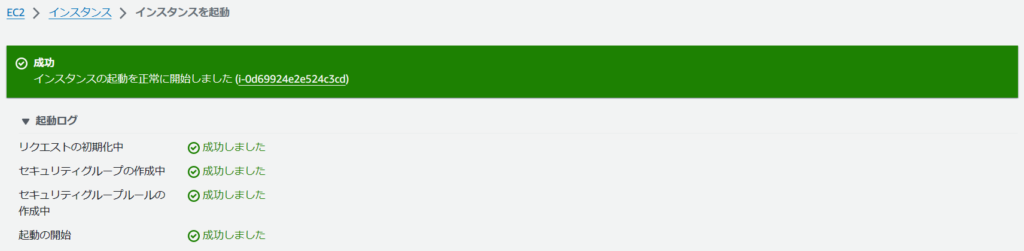

以下のように、インスタンスが起動中となり、インスタンスの起動が正常に開始されたとの表示がされます。

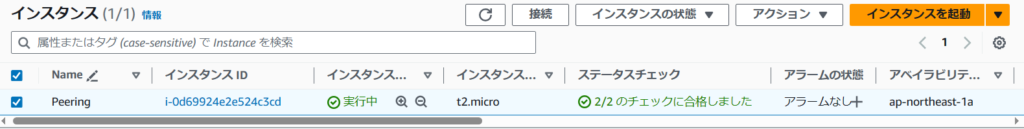

次に、作成したインスタンスを表示させてみると以下のようにインスタンスが起動し、実行中になった事が確認できます。。

次に、「リンクを新しいタブで開く」より、新しいタブで開いた画面より、[Cloud9]のサービスを検索し該当のサービスをクリックすると、以下の画面が表示されますので、[環境を作成]ボタンをクリックします。

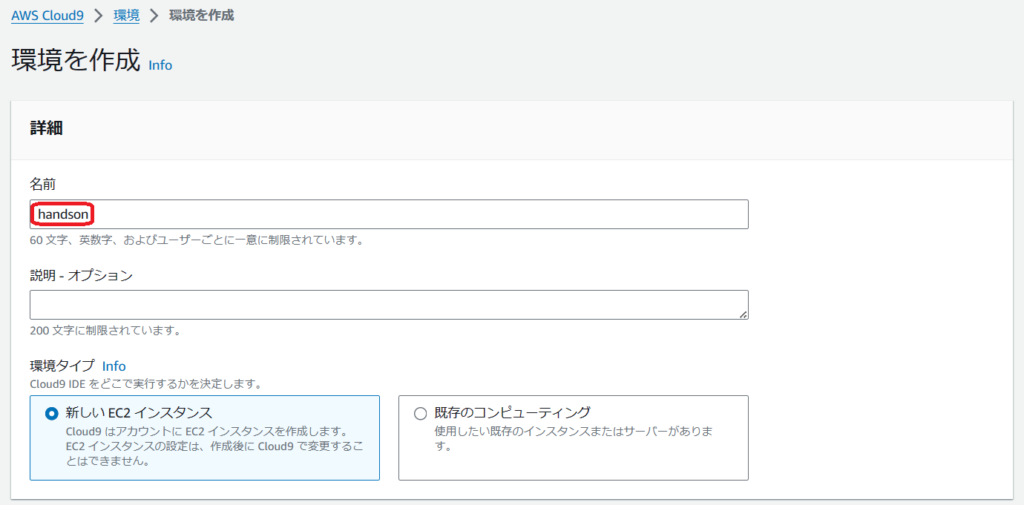

以下の画面に遷移しますので、名前は講義通り「handson」とします。

次の新しいEC2インスタンスの項目は、Amazon Linux2を選択します。

ネットワーク設定において、SSMは未設定なので、セキュアシェル(SSH)を選択し、VPC設定は講義通り、Main VPCを選択します。

ここ迄の設定が完了したら、最下部右下にある[作成]ボタンをクリックします。

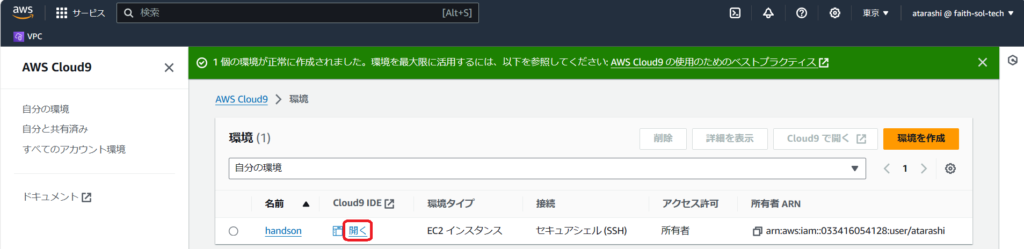

作成にしばらくの時間を要しますが、作成できると以下のような画面になりますので、Cloud9 IDEの「開く」のリンクをクリックします。

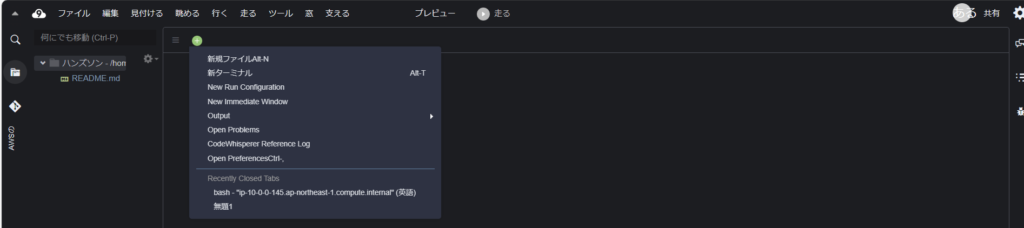

以下の画面に遷移しますので、講義に従い、上下のウインドウを閉じて、+ボタンのメニューから新ターミナルを選択します。

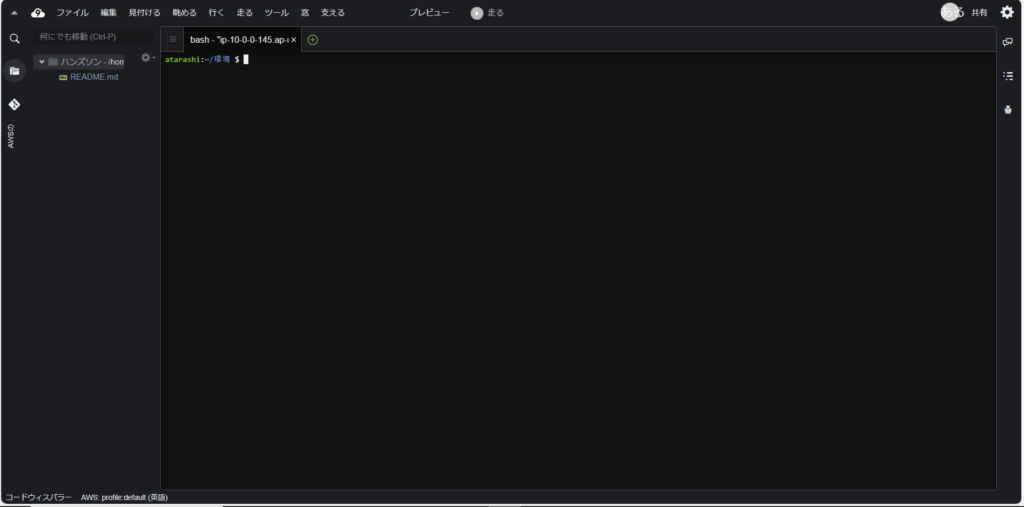

すると、以下のようにターミナル画面が表示されます。

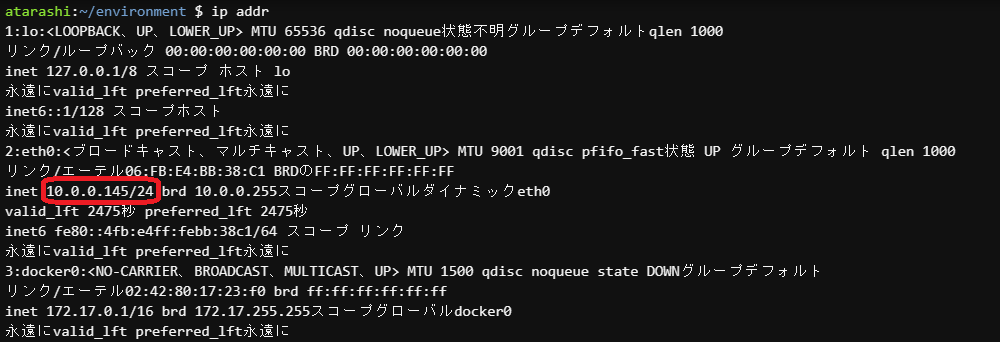

まず、Cloud9のIPアドレスを確認しますので、起動させたターミナルにてip addrと入力すると以下のように表示されます。

この時のIPアドレスは、10.0.0.145/24である事が確認できました。

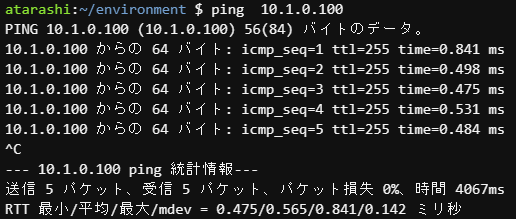

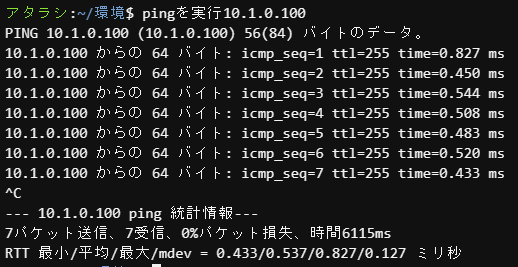

この状態で、10.1.0.100のpeering VPCへpingを打ってみます。(解除はCtrl+C)

以下の通り、疎通確認ができましたので、ピアリング接続が正常に接続された事が確認できました。

念のためVPCピアリングを外した状態だと疎通確認ができなくなることを確認します。

AWSのVPCのタブに戻り、左ペインの「ピアリング接続」をクリックします。

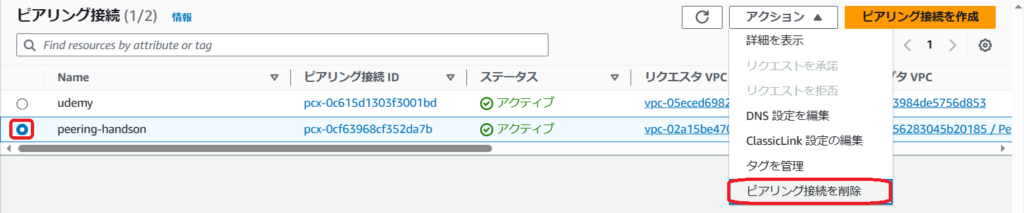

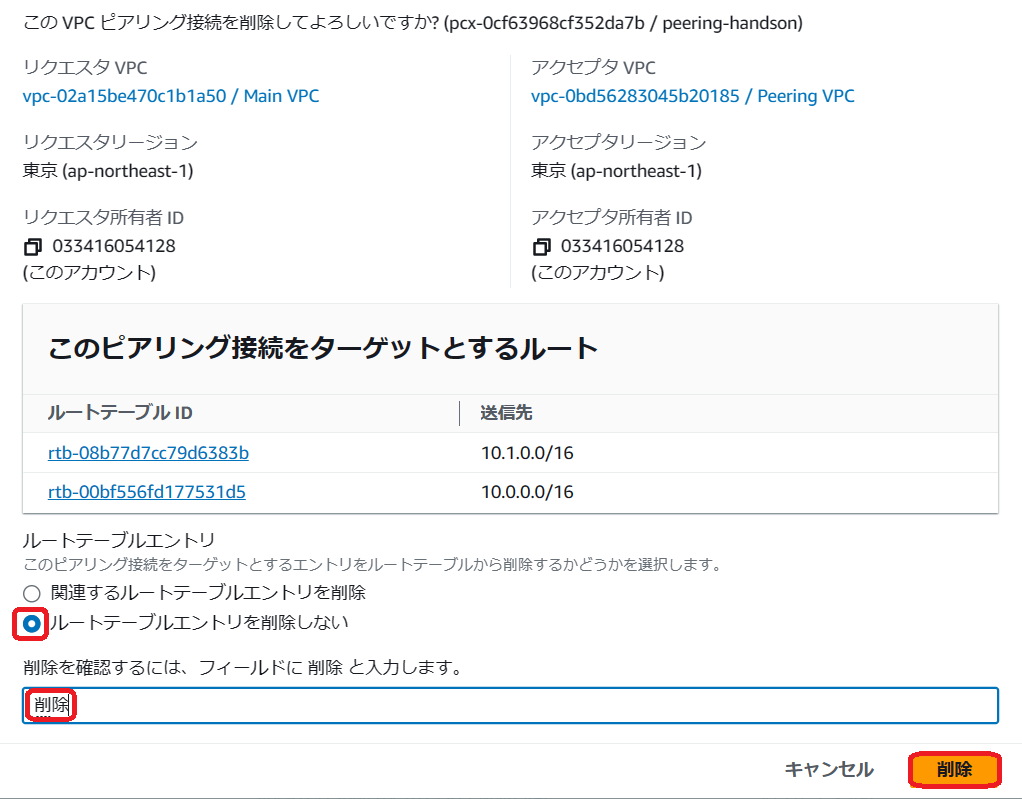

すると、以下の画面が表示されますので、今回作成したpeering-handsonのピアリング接続を選択し、[アクション]のプルダウンメニューより、「ピアリング接続を削除」を選択します。

以下の画面に遷移しますが、疎通確認後元の状態に戻しますので、現時点ではルートテーブルエントリは残しておき「削除」と入力し、[削除]ボタンをクリックします。

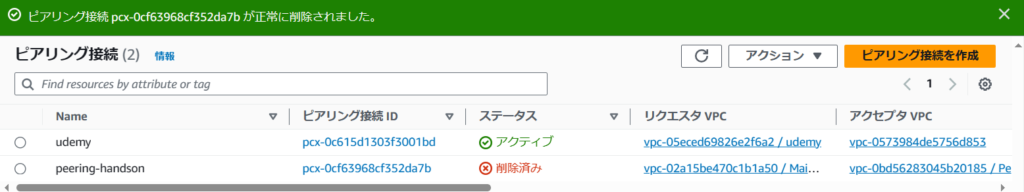

以下の通り、ピアリング接続が正常に削除された旨表示されます。

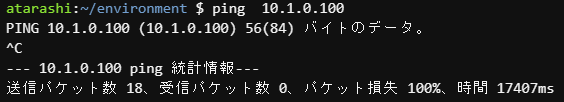

この状態で、Cloud9より、再度pingを打って疎通確認してみると以下の通り、待てど暮らせど反応が無い状態でしたので、疎通できていない状態が確認できます。

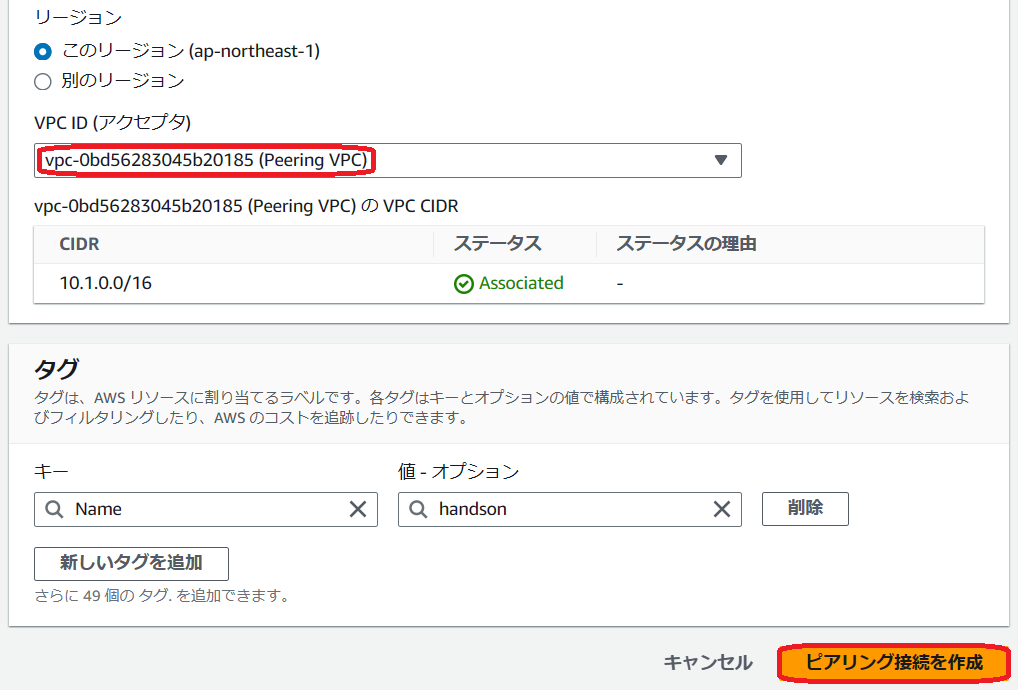

ここまでの確認ができたら環境を戻しておきますので、VPCのタブに戻って[ピアリング接続を作成]ボタンをクリックします。

以下の画面に遷移しますので、講義通り名前は「handson」

ピアリング接続するローカルVPCは「Main VPC」

ピアリング接続するもう一方のVPCは「Peering VPC」

を、それぞれ選択し、[ピアリング接続を作成]ボタンをクリックします。

以下の画面に遷移しますので、[アクション]のプルダウンメニューから「リクエストを承諾」を選択し、ピアリング接続を有効化します。

以下の画面に遷移しますので、[リクエストを承諾]ボタンをクリックします。

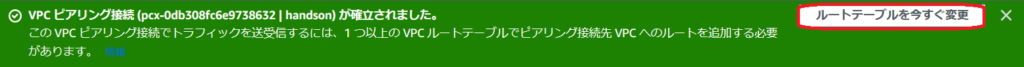

すると、以下のようにVPCピアリング接続が確立された旨表示されますので、[ルートテーブルを今すぐ変更]ボタンをクリックします。

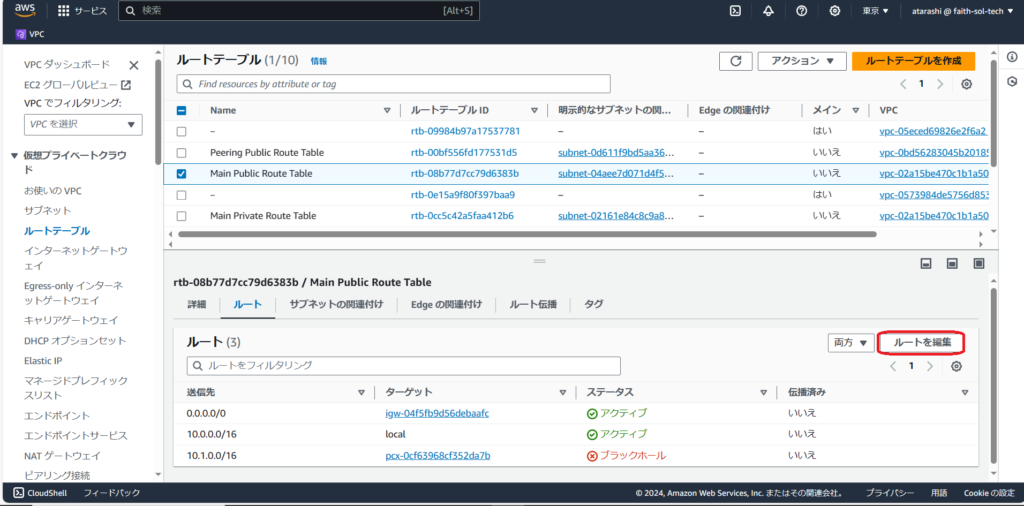

「Main Public Route Table」を選択し、「ルートを編集」のボタンをクリックします。

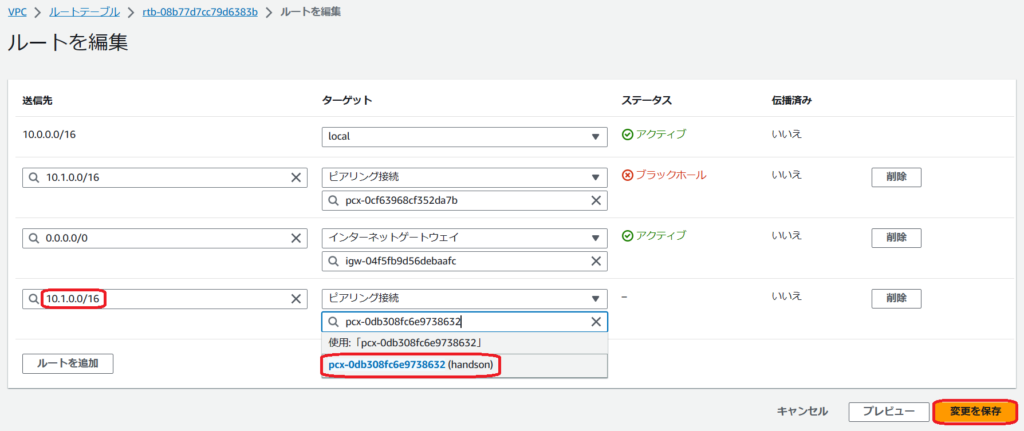

以下の内容となるように設定し、古い方のルートのブラックホール分は削除し、[変更を保存]ボタンをクリックします。

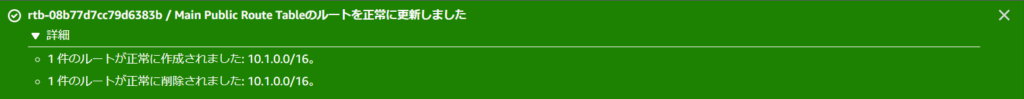

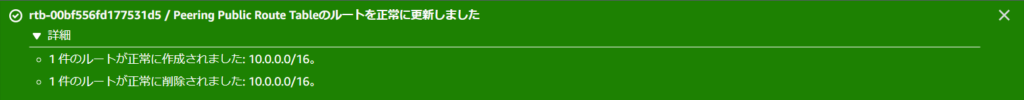

以下のように、正常に更新された旨表示されます。

同様に「peering Public Route Table」も編集し、[変更を保存]ボタンをクリックします。

以下のような画面が表示されます。

ここまでできたらもう一度Cloud9から疎通確認をしてみます。

以下の通り、無事疎通確認ができました。

ここまでできたら、今回のハンズオンは無事終了ですので、次回迄のコスト削減の為、EC2のみ一旦停止しておきます。

05 Amazon VPCとオンプレミスを接続する背景/目的及び接続方法の紹介、AWS Site-to-site VPNハンズオンの概要

→Amazon VPCとオンプレミスを接続する背景/目的を整理し、接続する方法を紹介します。AWS Site-to-site VPN↓ハンズオンの概要を説明します。

↓以下が今後してゆく事の概要となります。

1.Amazon VPCとオンプレミスを接続する背景/目的を理解します。

・オンプレミスとのハイブリッド構成でシステムを提供し、オンプレミスとAWSをセキュアに接続したい場合

・オンプレミスからAWSにシステムを移行するに当たって、セキュアなデータ転送を実施したい場合

2.Amazon VPCとオンプレミスを接続する方法を理解します。

・Internet VPN接続(AWS Site-to-Site VPN)

→お客様のデータセンターやオフィスをIPsec VPNを介してAWSへプライベートに接続するサービス

VPCへVGW(Virtual Private Gateway)をアタッチし、IPsecVPN接続を介してCGW(Customer Gateway:オンプレミスのルーターの事)を経由して、お客様のオンプレミスのデータセンターへ接続します。

VGWでの接続方法以外に、1つのSite-to-Site VPNで多くのVPCと接続したい場合はTransit Gateway接続を検討すると良いそうです。

(1) 拠点とAWSを簡単に早く接続したい場合

即時からのリードタイムでの接続が可能

(2) 少量のトラフィックな場合

帯域に関しては、暗号化のオーバーヘッドにより制限が生じます。

(3) 価格重視/スモールスタートを希望する場合

安価なベストエフォート回線も利用可能

(4) バックアップ回線にしたい場合

品質に関しては、インターネット回線ベースのため、経路上のネットワークにおける回先の状態の影響を受ける可能性があり、自社で保持している範囲以外での原因切り分けは困難になってしまいます。

・専用線接続(AWS Direct Connect)

→お客様のデータセンターやオフィスを専用線を介してAWSへプライベートに接続するサービス。

Direct Connectロケーション(←物理的拠点です)という、Direct Connectデバイスとパートナー様もしくはお客様の機器を介して、専用線にてAWSとオンプレミスを接続する方法です。

(1) 安定したパフォーマンスを必要とする場合

キャリアにより高い品質が保証されています。

(2) 閉域網での接続が必要な場合

キャリア専用線サービスの契約が必須です。

(3) 大量なトラフィックが見込まれる場合

ポート当たり、1G/10G/100Gbps/リンクアグリゲーション(LAG)が可能です。

LAG: 普通は1本の線でつなぐ機器(ハブとか)同士を複数の線でつないで、さらに、その複数の線をまとめて1本の線っぽく扱うことで通信速度を速くしたりする技のこと

(4) 主回線としての使用を想定する場合

数週間以上接続までのリードタイムを要しますが、管理に一貫性を持たせる必要が有る場合エンドツーエンドで、どの経路を利用しているか把握できている状態での管理が可能です。

※今回のハンズオンでは、AWS Site-to-Site VPNを想定しています。

(VGWでの接続方法についてのみハンズオンしてゆきます。)

↓

※専用線接続に関しての詳細情報に関しては以下のリンクが紹介されておりました。

※ハンズオンの流れ~AWS Site-to-Site VPN~

1.オンプレミスを想定したVPCを作成します。

2.オンプレミスのルーター想定のEC2を作成し、固定のElasticIPを付与しておきます。

3.VPC(メイン)にVGWを作成し、アタッチします。

4.オンプレミス想定分とVPC(メイン)の間に、AWS Site-to-Site VPNの設定をします。

5.オンプレミス想定分の仮想ルーターにてIPsecVPNの設定をしておきます。

6.ここまででIPsecVPNでの接続が可能になりますので、VPC(メイン)のルーター設定において、ターゲットをVGWとしたルート設定をしてゆきます。

7.ルートテーブルのルート伝搬という設定を使用し、VGWがカスタマーゲートウェイから受け取ったルートをルートテーブルに自動で反映する事が可能になりますので、今回はその機能を使用します。

8.オンプレミス想定VPCのルートテーブルにもルートを追加しておきます。

9.オンプレミス想定分の仮想ルーターとなるEC2において、送信先/宛先チェックを無効化し、自分のIPアドレス以外へのパケットを受信可能にしてゆきます。

10.オンプレミス想定VPCにEC2インスタンスを立てて、VPC(メイン)のCloud9より、オンプレミス想定VPCのEC2インスタンスへの疎通確認をする事によりSite-to-Site VPNの設定ができたことを確認します。

終わりに

ようやく…AWSハンズオンのネットワーク編#2のハンズオン学習も佳境に入ってきました。

なんだか、初心者向けにしては、どんどん難易度が上がってきており、今後のハンズオンが心配です((((;゚Д゚))))ガクブル

あと、ハンズオンの時の費用もどのくらいかかってしまうかも常に気を付けないと…

一応、先月の設定からの請求は毎月20円以内に落ち着いていますが、今後も油断せずハンズオンをやっつけて行こうと思います。

去年ティーブレイクで作成した「ラズベリーパイ400」ですが、あれから無事SSD化も簡単に成功できました。ラズパイ400のEEPROMのファームウェアにおけるブートローダーはデフォルトでUSBブートに対応していましたので、新たな設定等は不要でした。

SSD化により、かなり安定化しましたので、ネットの有るようなWebメールやYouTubeの利用程度なら全く問題なく使えていますのでサブマシンとしては充分なようです。

ただ、キーボードのクオリティーが今一つなので…[↑]キーが時々引っ掛かるようになりました。通電ゴムがかなり劣化しやすい素材だったようです。

USBの外付けキーボードでも普通に使えるので全く問題は無いようですので、敢えてキーボードは付かない方が個人的には良かった気がしました。

長らくのお付き合いを有難うございましたm(_ _)m

コメント