介護要因系アラフィフ未経験転職者2年生の…「いとあたらし」です。

当初は慣れない操作等に苦労しましたが、周りの方には面倒見のいい方が多く、いろいろな経験を積むことができ、かなり慣れる事ができました。

業務中の空き時間には自己学習も可能な環境ですので、パソコンの操作や、処理の待ち時間が苦にならない人には、非常にいい職場だと思います。

はじめに

前回のIAMハンズオンに記載した通り、ハンズオンの内容は、最初から最後までスルーすることなく全て網羅してゆく方向でやってみます。

…ということで、今回はまとめと後片付け編をやってみました。

ただし、前回までに、以下のリンク先の概要編とハンズオン編①、②、③、④を作成していますので、まだ見ていない方はこちら↓から見てゆく事をお勧めします。

今回は、まとめと後片付け編をやってみました

やってみました

[AWS Hands-on for Beginners – Security #1]

~AWSアカウント作成後すぐやるセキュリティ対策

セキュリティ編全体のまとめ

09 まとめ

補足

・IAMのベストプラクティスについて

・AWSがサポートするMFAについて

今回はソフトウェアを用いたMFAでしたが、ハードウェアを利用したものとして以下のような物も存在するそうです。

※それらって…一体どんなものか(?_?)と実際の商品とその大まかな価格帯がわかるページをAmazonで調べてみたリンクは以下の通りです。

→Yubikeyセキュリティキー(USBスティック型)

→Gemalto(トークン型) :ジェムアルト

恐らく…これらの方が、ざっくり使い勝手がいいのかもしれませんね。

・Trusted Advisor

※以下の項目はビジネス以上のサポート契約が必要となります。

→セキュリティグループ-無制限アクセス

→IAMパスワードポリシー

→Amazon RDSセキュリティグループのアクセスリスク

→Amazon Route53 MXリソースレコードセットとSender Policy Framework

→AWS CloudTrailロギング

→ELBリスナーのセキュリティ

→ELBセキュリティグループ

→IAM証明書ストアのCloudFront SSL証明書

→オリジンサーバーのCloudFront SSL証明書

→IAMアクセスキーローテーション

→露出したアクセスキー

・サポートラインアップ

→ベーシック(技術的なQ&Aはできない(;’∀’))、開発者、ビジネス、エンタープライズのラインアップがあります。特にTrusted Advisorを利用する場合はビジネス以上の検討が推奨です。

今回のコースで学んだこと

・アカウント作成後にすぐ実施するセキュリティ対策のハンズオン

→IDアクセス権管理

IAM(AWS Identity & Access Management)

→請求データの確認とアラート

AWS Budgets、AWS Costs Explorer、AWS Cost & Usage Report

→操作履歴とリソース変更履歴の記録

AWS CloudTrail、AWS Config

→脅威検知

AWS GuardDuty

→ベストプラクティスの確認

AWS Trusted Adviser

「なぜ」対策が必要か?

「どのように」対応するのか?

「何を」設定するのか?

参考資料

AWSクラウドサービス活用資料集

AWSアカウントのルートユーザー認証情報が必要なAWSタスク

今後のラーニングパスについて

深く学ぶ

・IAMのベストプラクティスを読み解く。

・実際の運用に合わせてIAMユーザー、IAMグループ、IAMポリシーを作ってみる。

・各サービスにDive Deepしてみる。

広く学ぶ

・トレーニングコースを受講する。

・AWS資格取得のための学習をする。

(様々なAWSサービス群を知ってゆく事により、より良いアーキテクチャの設計ができるようになります。)

・他のAWS Hands-on for Biginnersを学習してゆく。

後片付け

10 作成したリソースの削除

今までのハンズオンで作成したリソースを削除してゆきます。

※講師の方より伝えたい事

・今回のコースで実施した内容は、AWS環境を保護しリスクに対応するための重要な設定の為、できれば継続して利用することを推奨との事でした。

→今回学習用かつ、今後別方面からのセキュリティ対策学習をしてゆく予定ですので、私の場合は、今回作成したリソースは容赦なくリソースは削除しちゃいます(^^♪

→私は慣れるため、当面構築したリソースはスクラップ&ビルドで行きます(;^ω^)

AWS Budgets

・予算削除

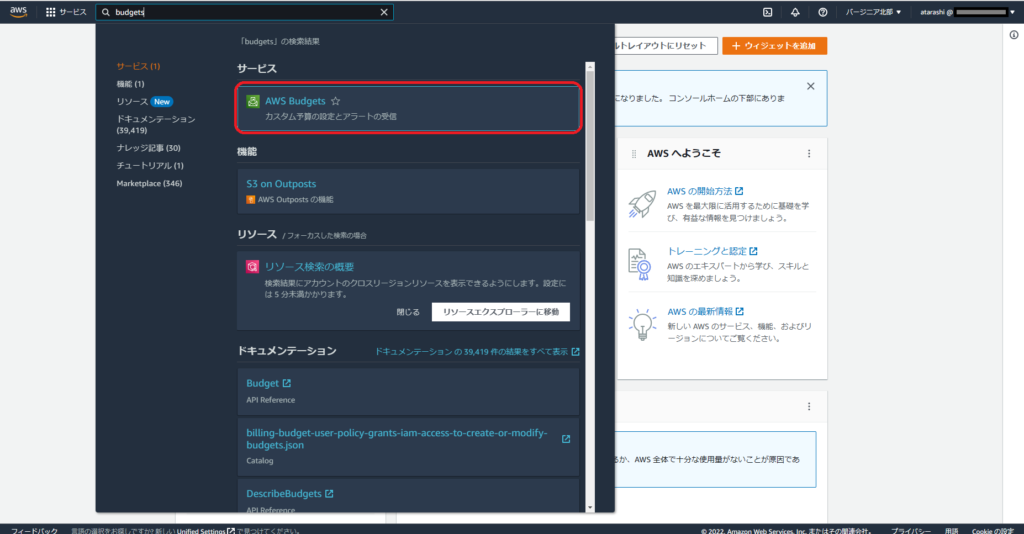

AWSマネジメントコンソールより、以下のように「budgets」で検索します。

「AWS Budgets」をクリックします。

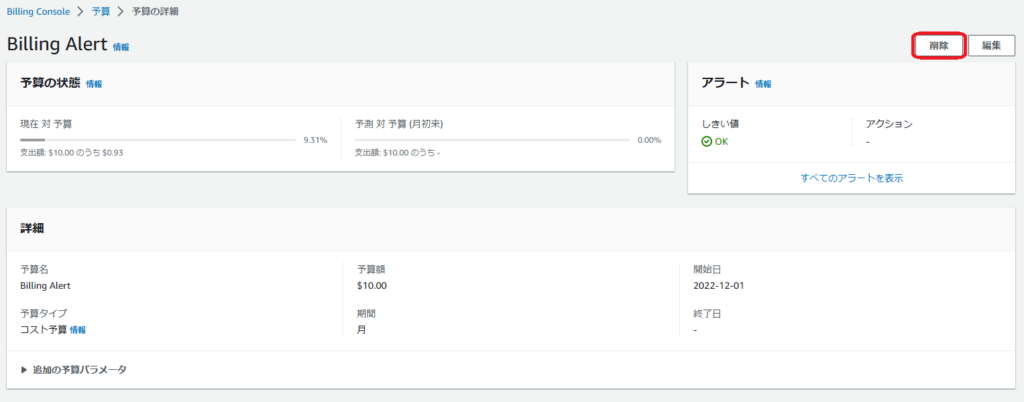

以下のような画面が開きますので、作成した予算名の部分(今回はBilling Alert)をクリックします。

以下のような画面が表示されますので、[削除]ボタンをクリックします。

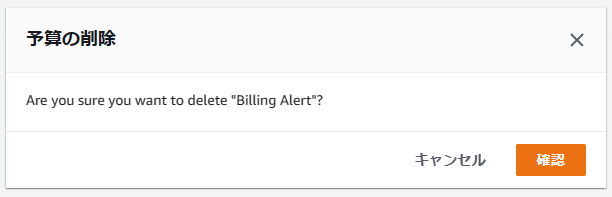

確認ダイアログが開きますので、[確認]ボタンをクリックします。

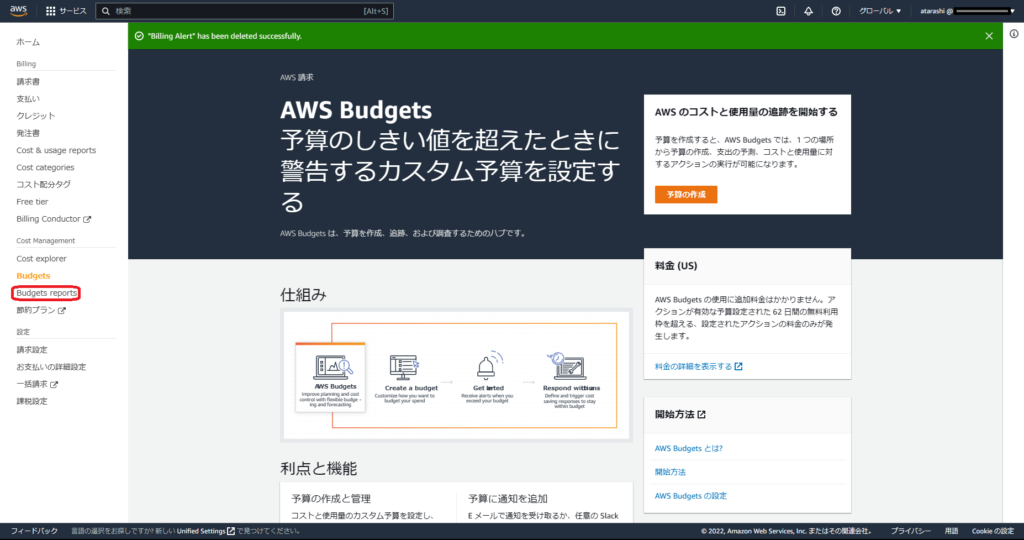

遷移画面上部に以下のようにBilling Alertという予算が正常に削除されたと表示されました。

これで、Budgetsの予算削除は完了です。

・レポート削除

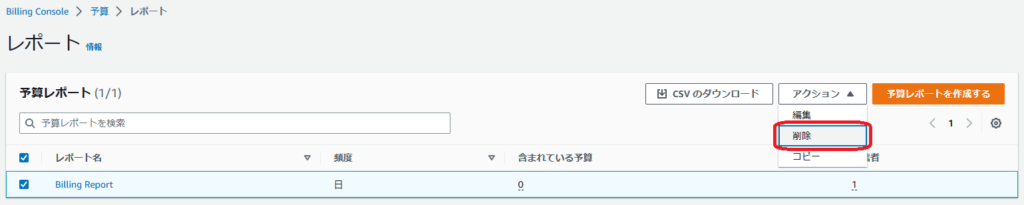

次に、画面左ペインの「Budgets Reports」をクリックします。

以下の画面に遷移しますので、今回作成したBilling Reportの左横のチェックボックスにチェックします。

すると、グレーアウトしていた[アクション]のプルダウンメニューが有効化されますので、「削除」を選択します。

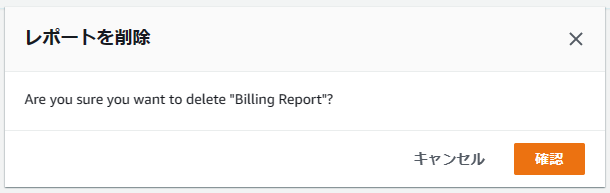

確認ダイアログが開きますので、[確認]ボタンをクリックします。

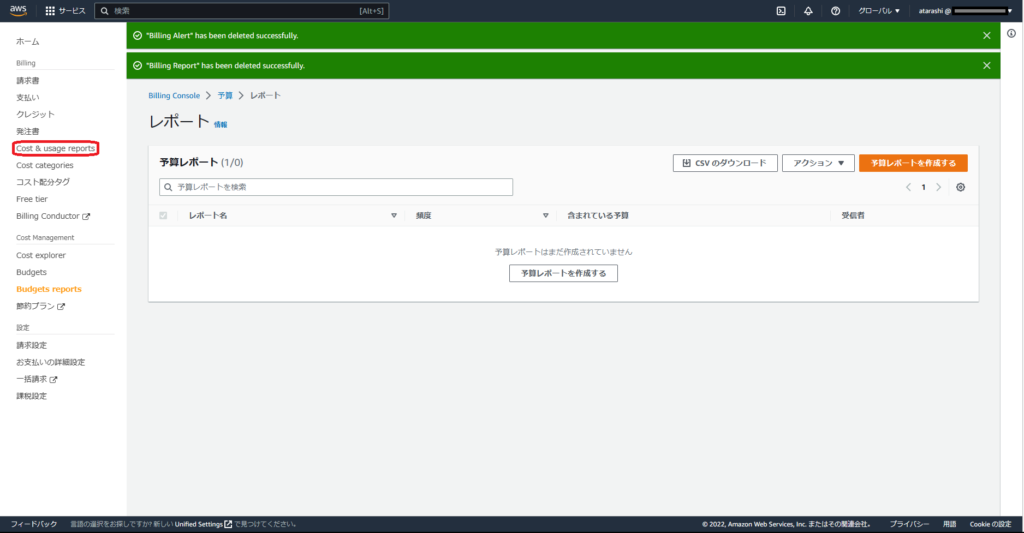

遷移画面上部に以下のようにBilling Reportsが正常に削除された旨が表示されて、作成されたレポートの表示が無い状態になりました。

以上で、レポート削除も完了です。

AWS Cost & Usage Report

・レポート削除

次に、画面左ペインの「Cost & Usage Report」をクリックします。

以下の画面に遷移しますので、削除したいレポート名の左横のチェックボックスにチェックして、[削除]ボタンをクリックします。

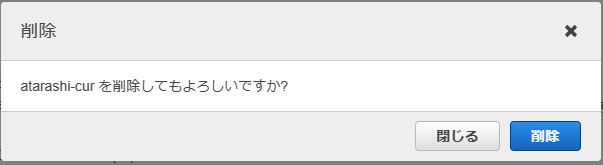

確認ダイアログが開きますので、[削除]ボタンをクリックします。

上部に「レポートは正常に削除されました。」と表示されます。

以上で、レポート削除は完了となります。

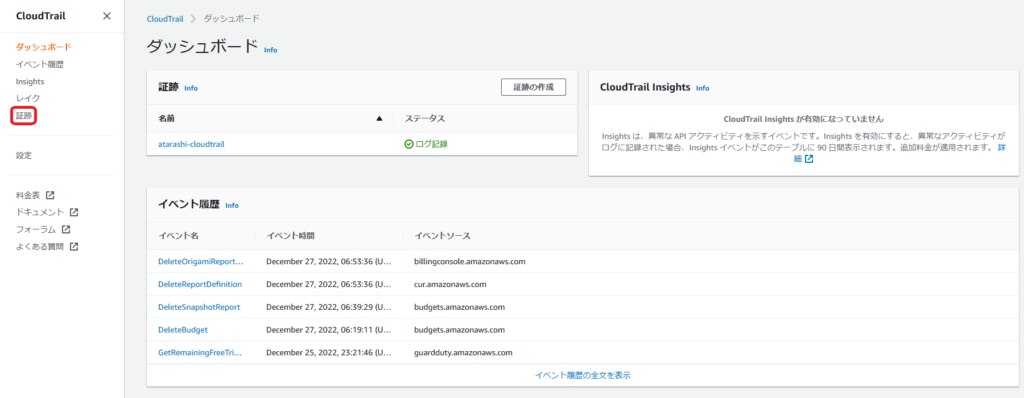

AWS CloudTrail

・証跡情報の削除

AWSマネジメントコンソールより、以下のように「cloudtrail」で検索します。

「CloudTrail」をクリックします。

以下のようなダッシュボード画面が開きますので、左ペインの「証跡」をクリックします。

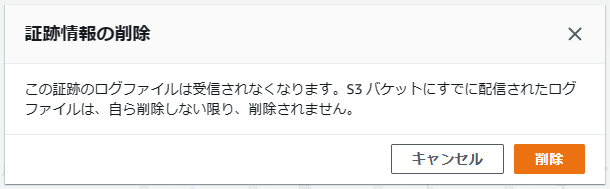

以下のような画面が開きますので、左側のボタンをONにして、[削除]ボタンをクリックします。

確認ダイアログが開きますので、[削除]ボタンをクリックします。

遷移画面上部に以下のように証跡が正常に削除された旨が表示されて、今回作成した証跡の表示が無い状態になりました。

以上で、証跡削除は完了となります。

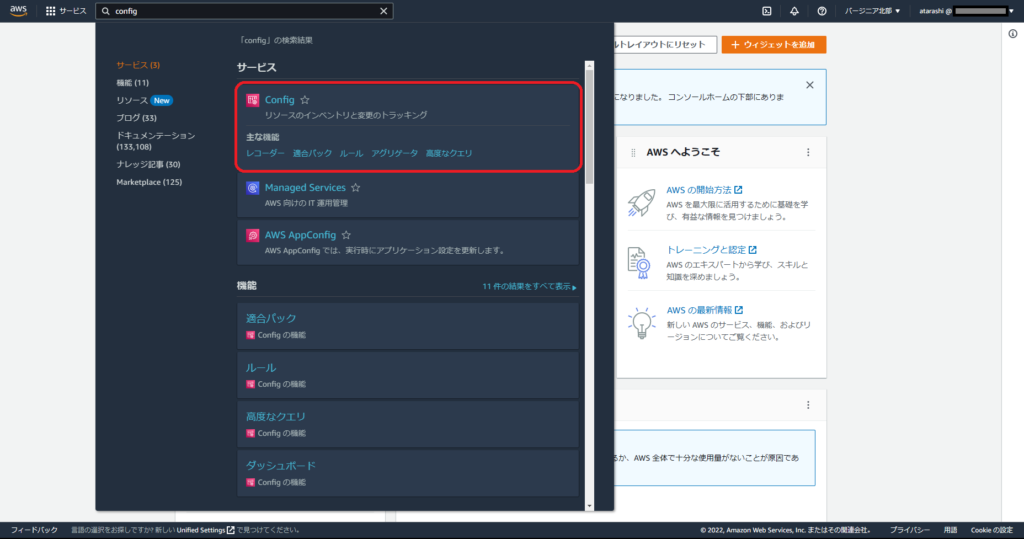

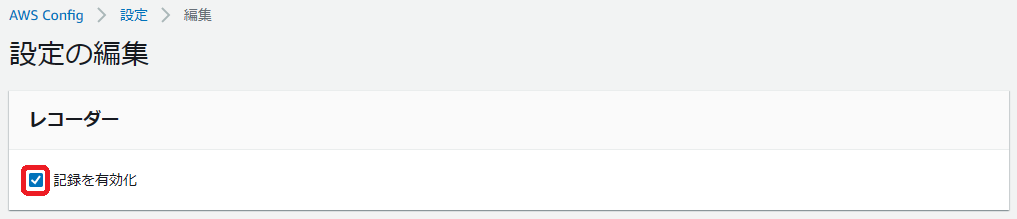

AWS Config

・記録のオフ

AWSマネジメントコンソールより、以下のように「config」で検索します。

「Config」をクリックします。

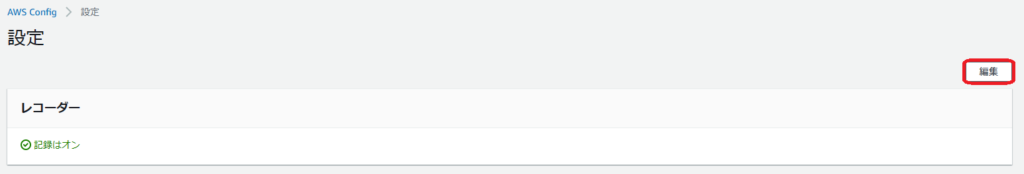

以下のようなダッシュボード画面が開きますので、左ペインの「設定」をクリックします。

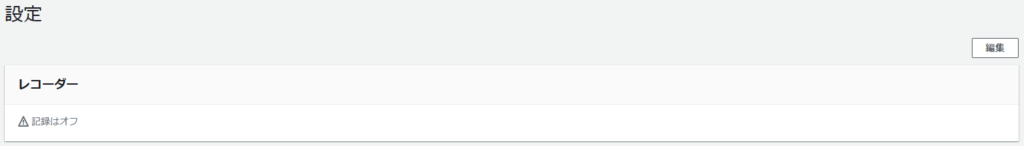

以下のような内容が表示されて設定画面の「レコーダー」の記録がオンであることが確認できますので、右上の[編集]ボタンをクリックします。

すると、以下のような画面となりますので、記録を有効化の左側のチェックボックスをクリックします。

確認ダイアログが開きますので、[確認]ボタンをクリックします。

以上で、記録のオフ(停止)は完了となります。

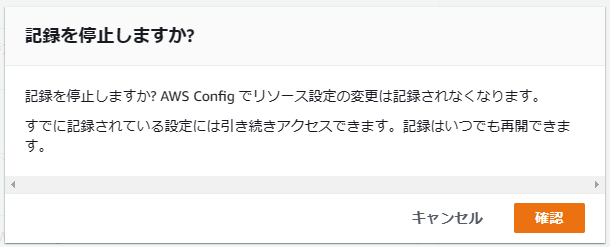

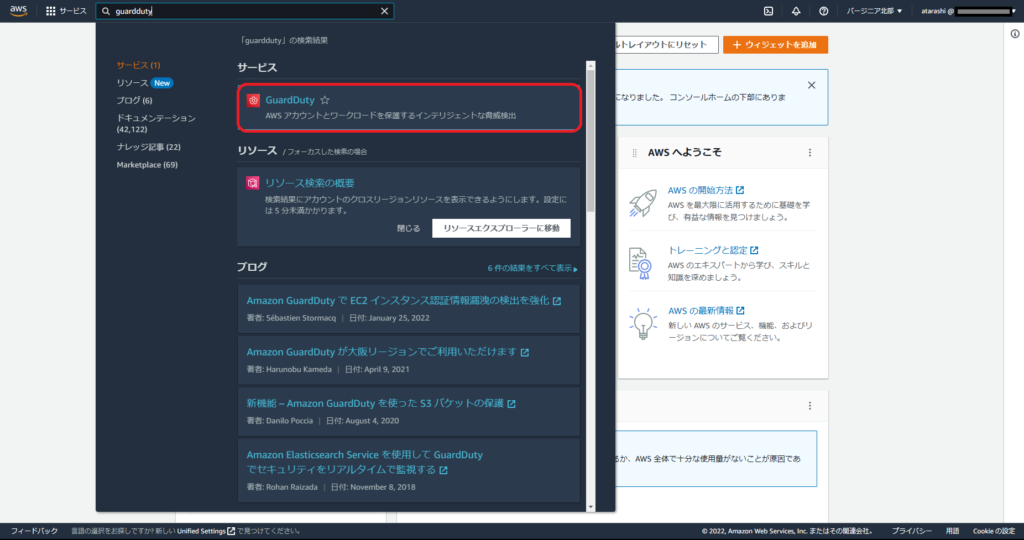

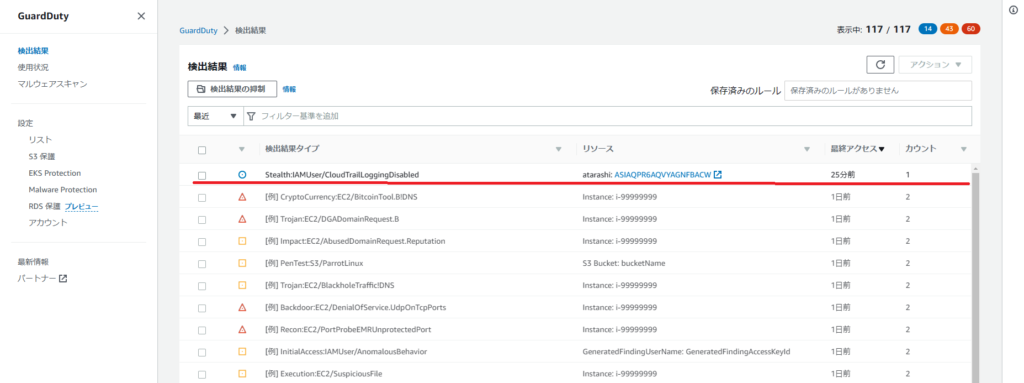

Amazon GuardDuty

・無効化

AWSマネジメントコンソールより、以下のように「guardduty」で検索します。

次の画面に遷移します。

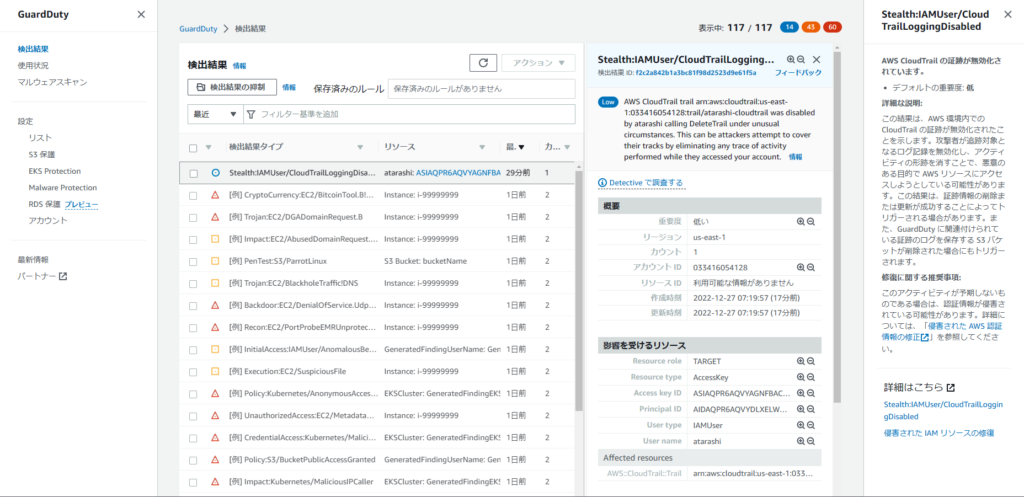

おや?削除する積りが…何か抽出されている(;’∀’)

折角なので…消す前に中身を覗いてみましょう。

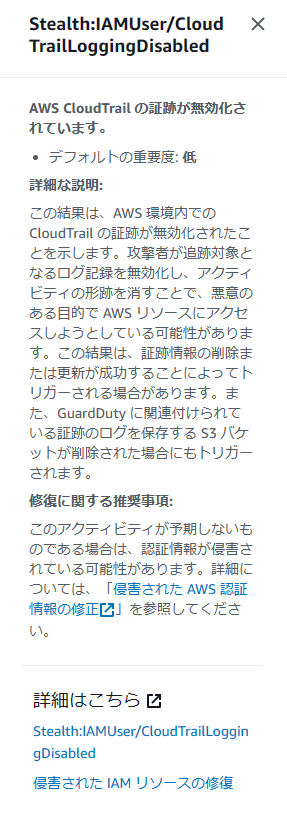

なるほどぉ~(;^ω^)さっき無効化したCloudTrailの件の反応だったという事で…ほっとしました。

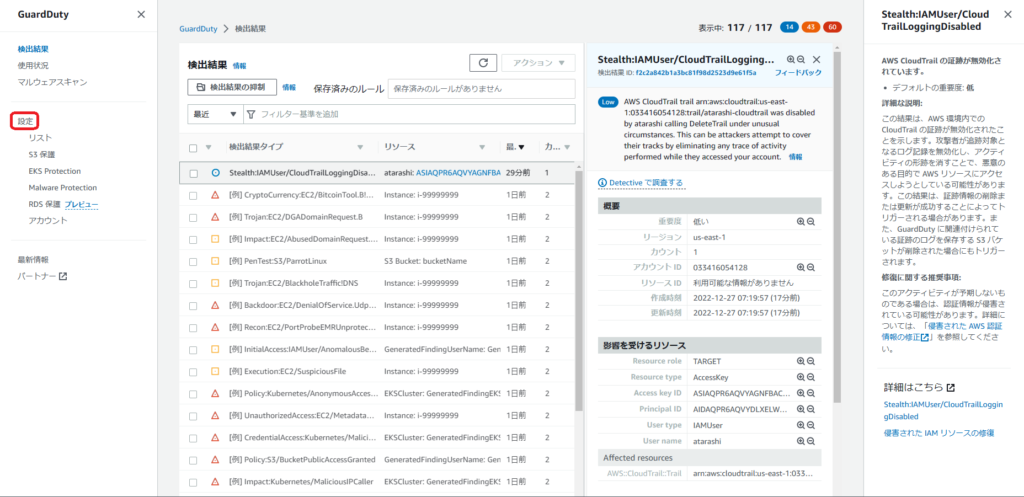

先程のダッシュボード画面より、左ペインの「設定」をクリックします。

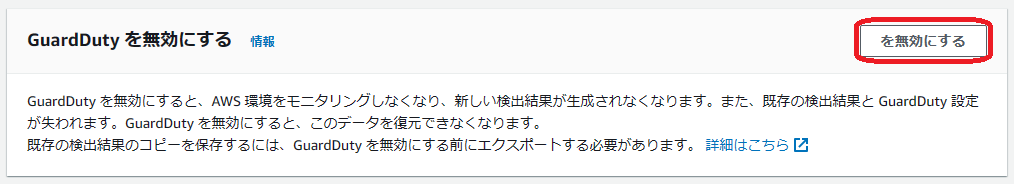

遷移した画面の最下部に以下の内容が表示されますので、[を無効にする]ボタンをクリックします。

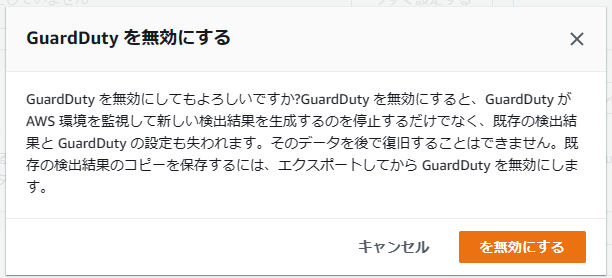

確認ダイアログが開きますので、[を無効にする]ボタンをクリックします。

以上で、GuardDuty無効化は完了となります。

AWS Trusted Adviser

・通知設定の削除

こちらは、現時点この設定に関しては、ベーシックプランのため有効な内容が無い状態でしたので、手順の確認のみとしてありますので、手順のみ確認しました。

設定時のほぼ逆の操作で通知設定の解除が可能です。

→代替の連絡先内容を削除し更新後、コンソール画面に戻ってEメール通知設定のチェックボックスを解除して設定を保存する流れとなります。

S3バケット削除

・AWS Cost & Usage Report

・AWS CloudTrail

・AWS Config

AWSマネジメントコンソールより、以下のように「s3」で検索します。

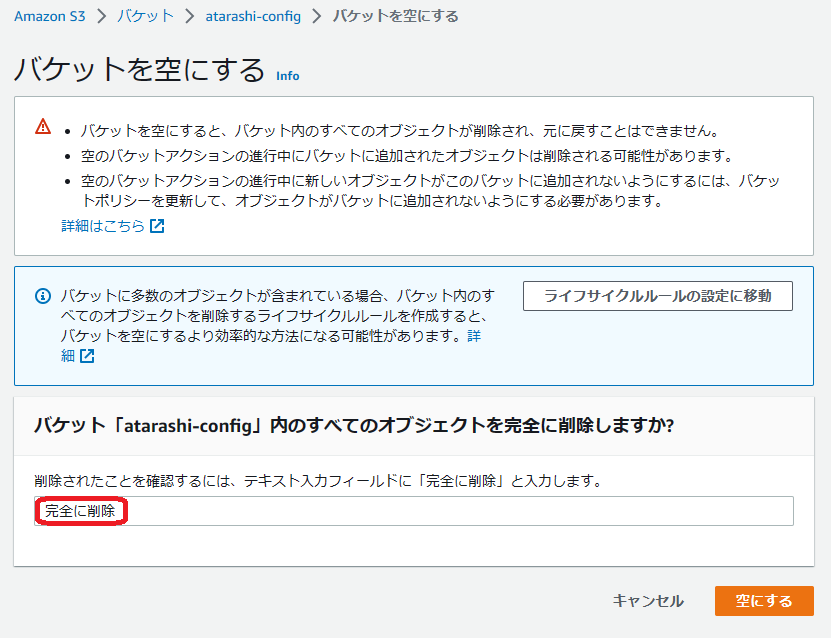

以下の画面に遷移しますので、一つづつ全て選択して、[空にする]ボタンをクリックしてから[削除]ボタンをクリックしてゆきます。

②[空にする]ボタンをクリックすると以下の画面に遷移しますので、「完全に削除」と入力してから、[空にする]ボタンをクリックします。

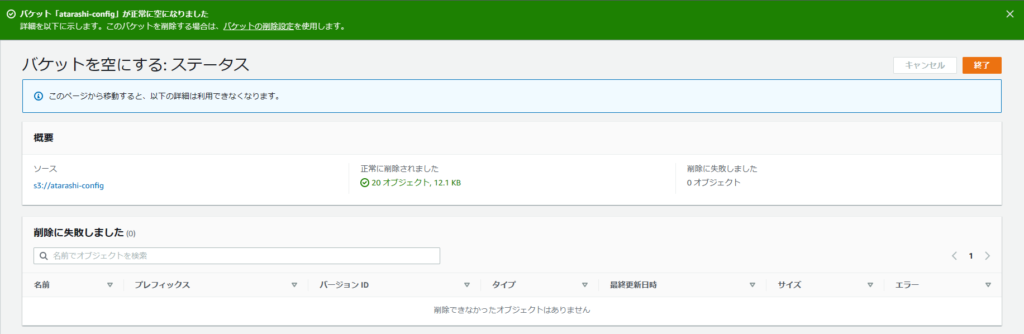

正常に空になると以下のような画面が表示されますので、[終了]ボタンをクリックします。

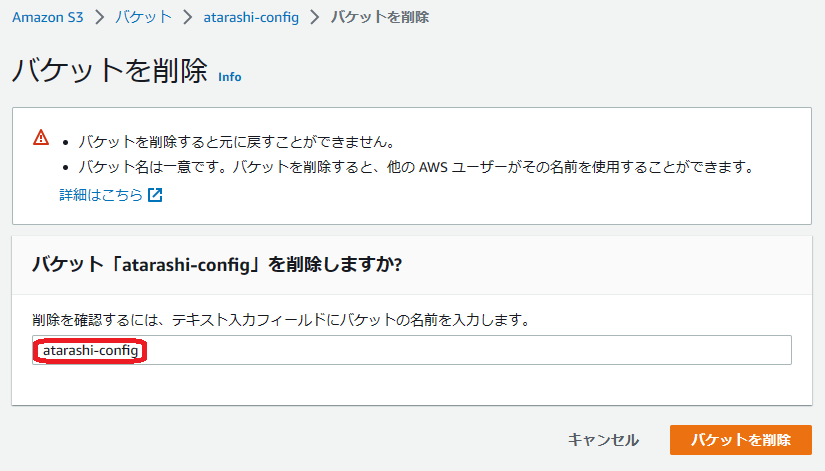

遷移した画面で[削除]ボタンをクリックすると、以下のような確認画面が表示されますので、バケット名をコピペして指定箇所に入力した上で[バケットを削除]ボタンをクリックします。

以下のような画面に遷移し、正常にS3バケットが削除されたことが確認できます。

今回作成した他の2つのS3バケットも同様に処理して削除しておきます。

最初に作成したIAMは、今後も利用しますので、今回はそのまま残しておきます。

ここまで完了すると、これ以上コストが発生しませんので一安心です(*’▽’)

終わりに

今回も、比較的スムーズに講義を進めていけた気がします。

相変わらず…私自身で処理してみた画面遷移では、講義の画面遷移に対してかなり違ってますので、その部分は私にとっては大変ですが。

今回は、まとめと後片付けをやってみました。

GuardDutyの片付けの時に、思わぬ反応が有った時は、ドキドキしましたが…私自身の別件の先に片付けした事項の無効化処理に関して、しっかりと反応していただけでした。

さて…長かったですが、これでようやく次に進む事ができます。

次は、どんな波乱が待っているのか…個人的にはすっごく心配なのですが、懲りずにいろいろやらかしながら^^;しっかりと身に着けてゆこうと思います。

長らくのお付き合いを有難うございましたm(_ _)m

コメント