アラフィフ未経験転職者3年生の…「いとあたらし」です。

当初は慣れない操作等に苦労しましたが、周りの方には面倒見のいい方が多く、いろいろな経験を積むことができ、かなり慣れる事ができました。

業務中の空き時間には自己学習も可能な環境ですので、パソコンの操作や、処理の待ち時間が苦にならない人には、非常にいい職場だと思います。

はじめに

前回では、Network編#1~ハンズオンの章④でした。

引き続きハンズオンをやってゆきますので、Network編#1~ハンズオンの章⑤をやってゆきます。

ただし、以下のリンク先に過去私の作成したブログのリンクを記載しておきます。

まだ見ていない方はこちら(特にハンズオン)↓から見てゆく事をお勧めします。

尚、本ブログは以下のサイトのAWS初心者向けハンズオン資料の該当項目を、本当に初心者(;^ω^)が実践した経過の記録となっています。

なんといっても、講義の視聴だけなら現在は無料で利用できる素晴らしい動画になっています。

※ハンズオンでAWSを実際に使用する費用は、必要です。

AWS Hands-on for Beginners とは

・実際に手を動かしながらAWSの各サービスを学んでいただきます。

・初めてそのサービスを利用される方がメインターゲットです。

・お好きな時間、お好きな場所でご視聴いただけるオンデマンド形式。

・学習テーマごとに合計1~2時間の内容&細かい動画に分けて公開されておりますので、スキマ時間の学習や、興味のある部分だけの視聴も可能。

では、いよいよこれよりNetwork編#1~ハンズオンの章⑤を進めて参ります。

やってみました

[AWS Hands-on for Beginners – Network編#1]

~AWS上にセキュアなプライベートネットワーク空間を作成する

07 VPC外サービスへの接続方法-VPC Endpointについての概要

Amazon VPC内に設置しているサーバーからAmazon VPC外のAWSサービスに対して接続する要件例を紹介し、要件をクリアする方法について説明します。

→基幹系や金融系等のセキュアなシステムでは、プライベートサブネットのみを構成し、VPCからインターネットに接続性を持たせない構成を取る場合も多数有るそうです。

→前回の学習におけるSSMへの接続はインターネットゲートウェイ経由となっています。

→今回は、セキュアなシステムの状態を想定し、インターネットゲートウェイを無くした状態でVPC外のSSMへの接続をやってみます。

・VPC内Subnet上で稼働するサービスから、Internet Gateway,NAT Gateway,NATインスタンスを経由せずにVPC外サービスと直接通信させることが可能です。

1. VPC Endpoint→Gateway

:S3、DynamoDBのみとの接続方式

2. AWS PrivateLink→Interface(VPC内のサブネット上にアタッチされたインターフェースが、それぞれの接続エンドポイントになります。)

:SSM、CloudWatch、S3など、その他サポートされているサービス

AWS PrivateLinkの概念についての最新情報↓

S3の場合は、どちらで接続するかの設計上の選択肢として与えられた状態となっております。

08 VPC外サービスへの接続方法-VPC Endpoint(Interface型)ハンズオン

VPC Endpoint(Interface型)を実装し、プライベートサブネットに設置したサーバからAWS Systems Managerに接続するハンズオンを行います。

※今回はインターネットゲートウェイを経由したSSM接続ができない状況にて、インターフェース型のVPC Endpointを作成し、インターネットゲートウェイを経由せずに接続できる事を確認してゆきます。

では、始めましょう(^^♪

いつも通り、コンソール画面で、東京リージョンが選択されていることを確認します。

前回のハンズオン終了の際に、費用が掛かるサービスを削除(NATゲートウェイを削除し、Elastic IPを解放)しておきましたので、その続きからのハンズオンとなります。

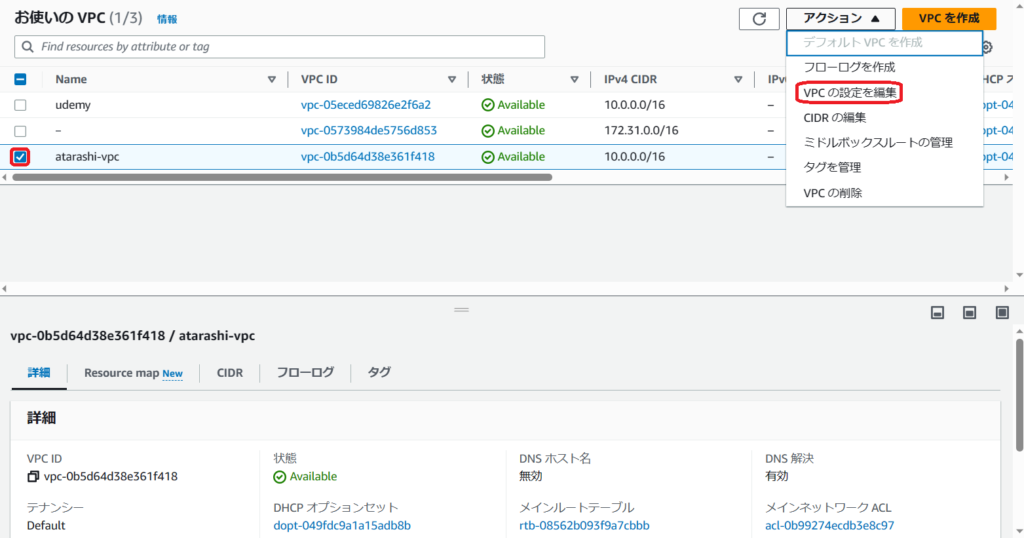

まず、VPCのページに移動し、左ペインのお使いのVPCをクリックします。

今回は、atarashi-vpcを選択します。

右上のアクションのプルダウンメニューから、VPCの設定を編集を選択します。

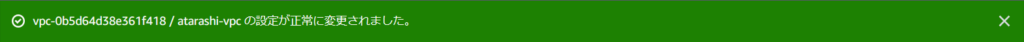

VPC Endpoint(Interface型)は、DNSを解決して実行する必要が有りますので、表示された以下の画面にて、DNSホスト名を有効化のチェックボックスにチェックして、[保存]ボタンをクリックしておく必要があります。

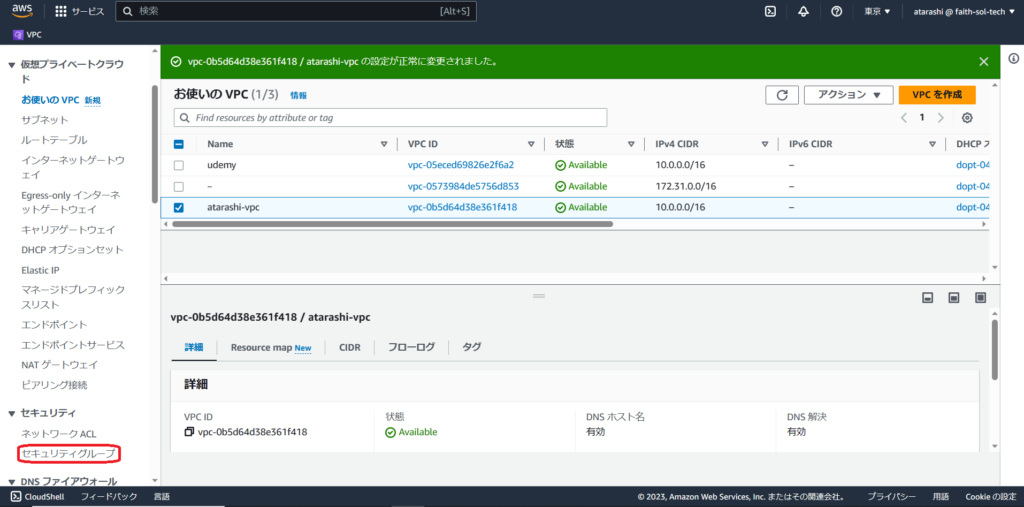

以下の通り設定が完了します。

次に、左ペインより、セキュリティグループをクリックします。

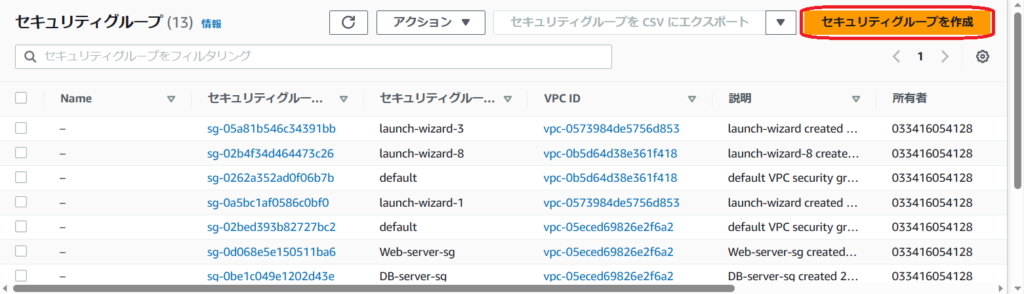

以下の画面に遷移しますので、[セキュリティグループを作成]ボタンをクリックします。

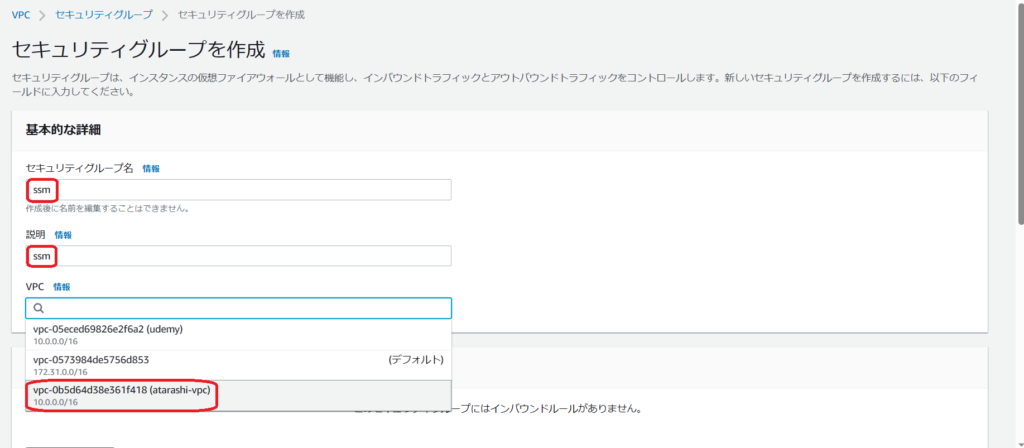

以下の画面にて、今回は、セキュリティグループ名と説明はssmとし、VPCは先程DNSホスト名を有効化したVPCを選択します。

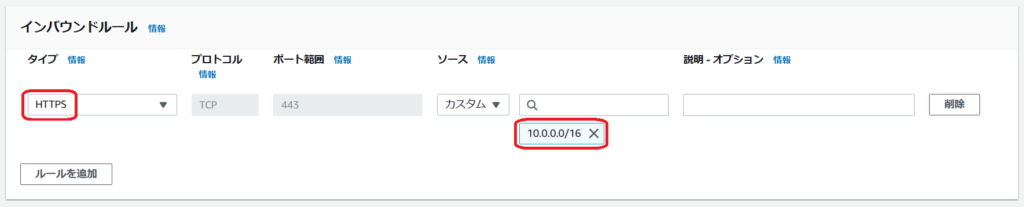

インバウンドルールは以下のように設定します。

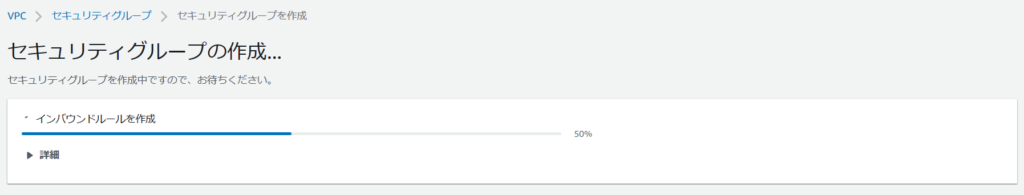

その他の設定はデフォルトのままにて、画面最下部にある[セキュリティグループを作成]ボタンをクリックします。

以下の通り、今回必要となるセキュリティグループの作成が完了しました。

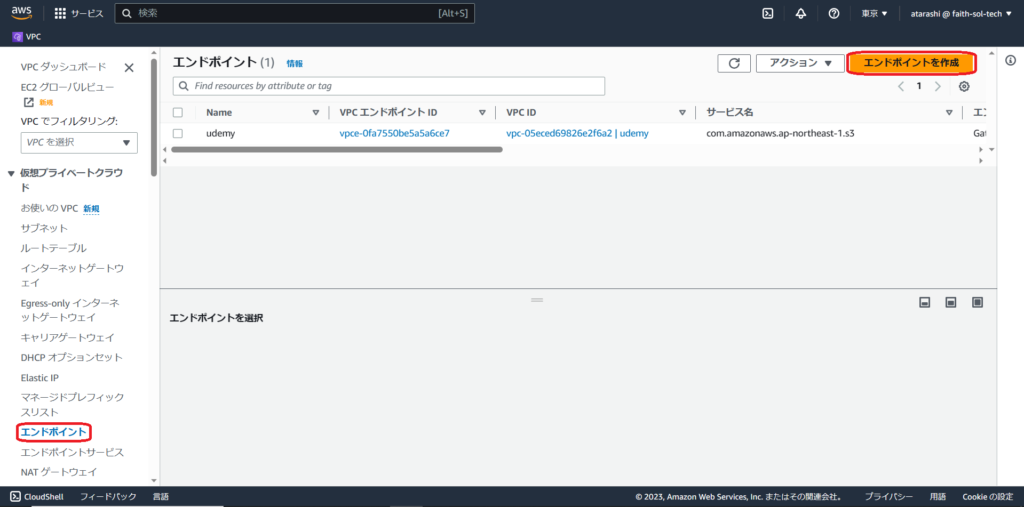

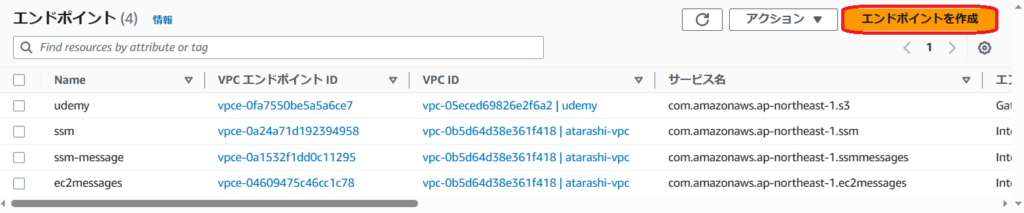

続いて、以下の画面よりVPCエンドポイントを作ってゆきます。

今回は、システムマネージャーのVPCエンドポイントであるため、仕様上3つ作成する必要があります。

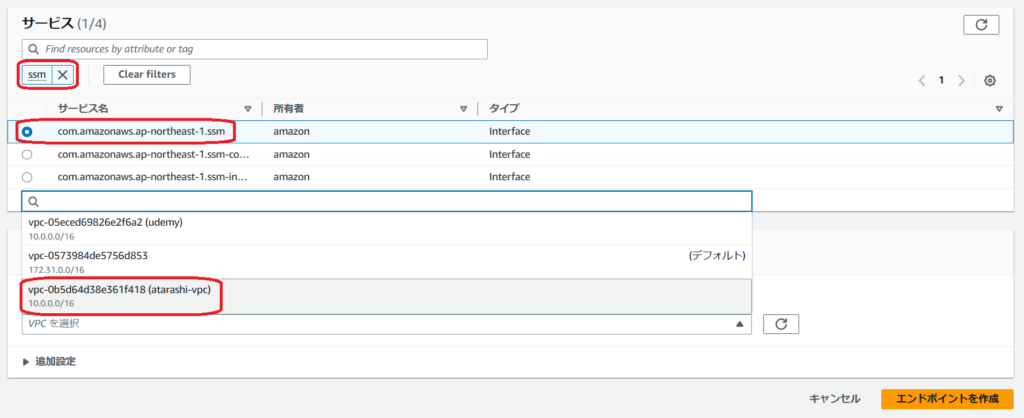

・1つ目(ssm)

サブネットは1c、セキュリティグループは先程作成したssmを選択。

ポリシーとタグはデフォルトにて、[エンドポイントを作成]ボタンをクリックします。

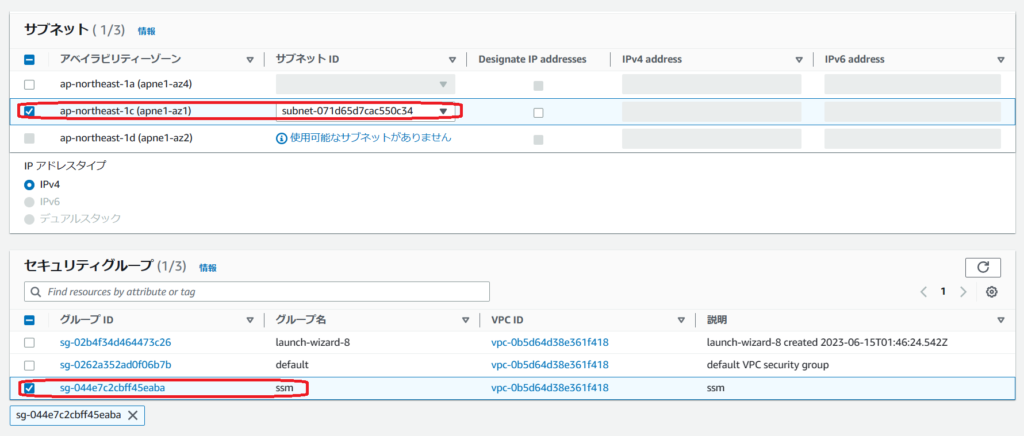

・2つ目(ssmmessages)

サービスに関して、今回は前回と異なるssmmessagesのものを選択します。

サブネットは1c、セキュリティグループは先程作成したssmを選択。

あとは同様な設定にてエンドポイントを作成します。

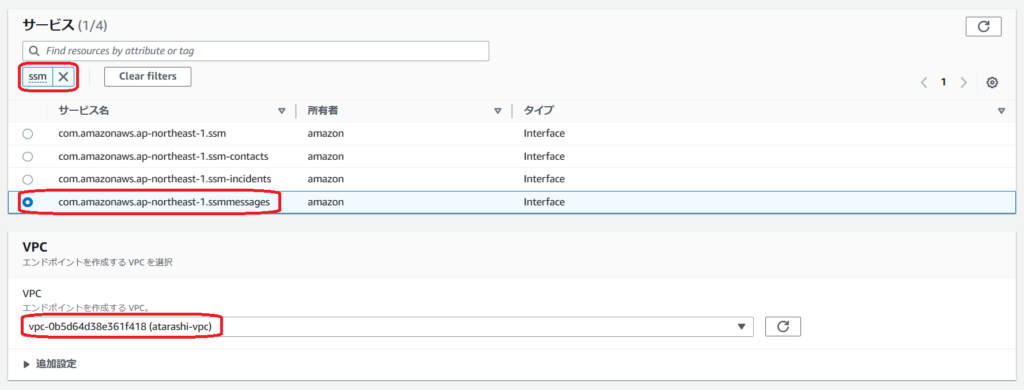

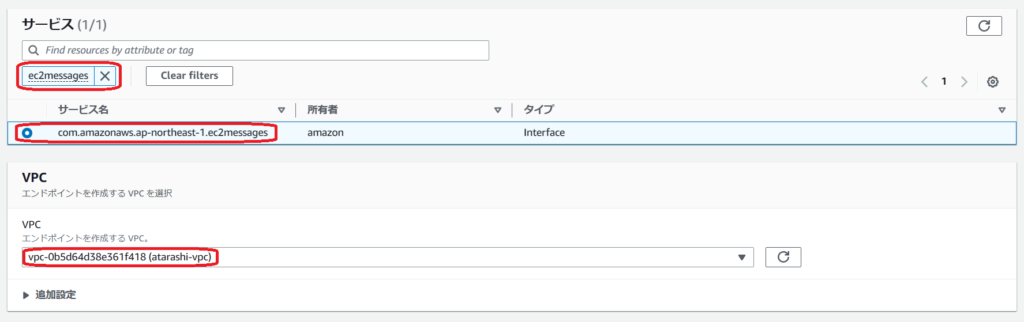

・3つ目(ec2messages)

サービスに関して、今回は前回と異なるec2messagesのものを選択します。

サブネットは1c、セキュリティグループは先程作成したssmを選択。

あとは同様な設定にてエンドポイントを作成します。

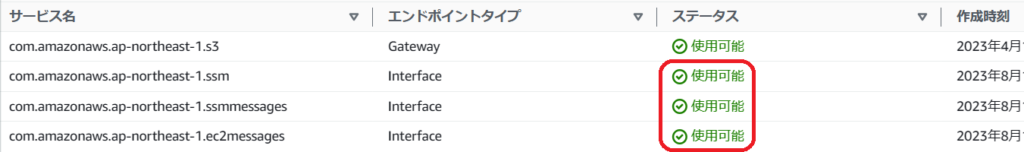

作成後しばらく待って、エンドポイントの情報画面より、今回作成した全てのエンドポイントのステータスが使用可能になった事を確認します。

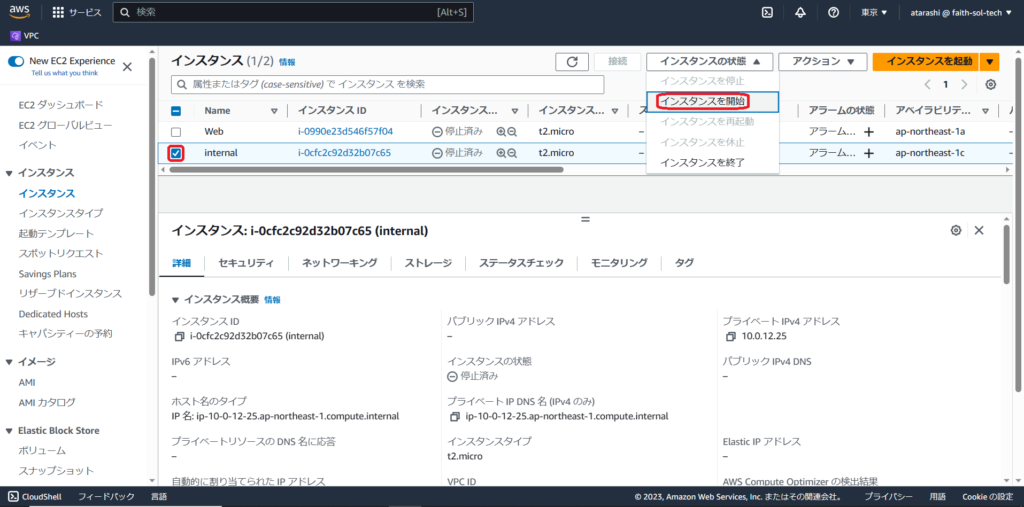

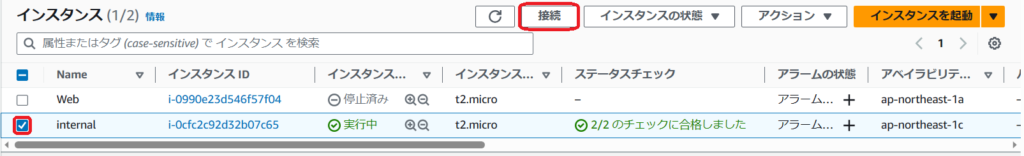

※ここで、私の場合は利用料をケチる(;’∀’)もとい、節約するためにEC2インスタンスは停止した状態にしてありますので、一旦EC2インスタンスのinternal分を予め起動しておきます。

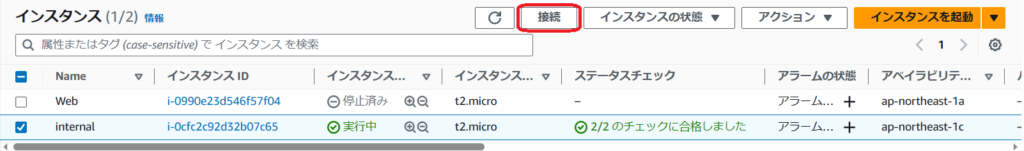

EC2インスタンスの起動を確認したら、いよいよ、おっぱじめたい(^^♪と思います。

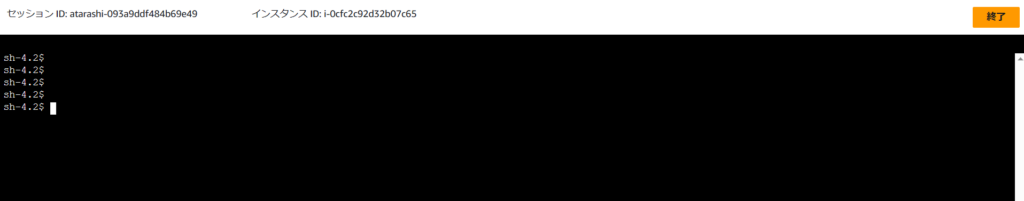

先程の画面の[接続]ボタンをクリックします。

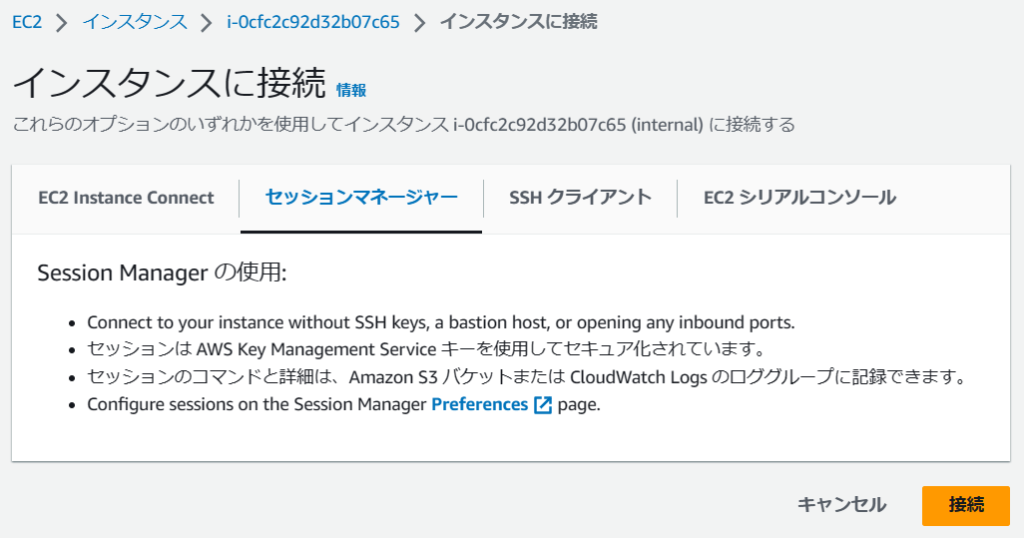

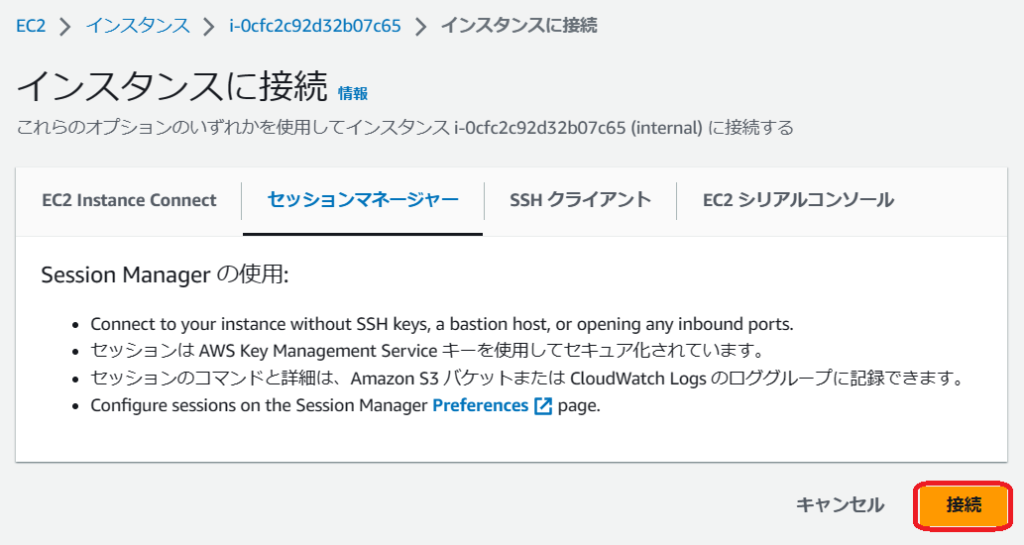

以下の画面に遷移しますので、NATゲートウェイが無い状態でもちゃんと接続できるのか?やってみましょう![接続]ボタンをクリックします。

やりましたぁ~(*’▽’)今回も1発目の成功です。

SSMが正しく表示されてプロンプトもちゃんと反応してくれましたぁ~(^^♪

09 VPC外サービスへの接続方法-VPC Endpoint(Gateway型)ハンズオン

VPC Endpoint(Gateway型)を実装し、プライベートサブネットに設置したサーバからAmazon S3に接続するハンズオンを行います。

※今回はインターネットゲートウェイを経由したSSM接続ができない状況にて、ゲートウェイ型の経路型(ルートテーブルの設定)の選択にて、インターネットゲートウェイを経由せずにS3へ接続できる事を確認してゆきます。

では、始めましょう(^^♪

前回と同様に、コンソール画面で、東京リージョンが選択されていることを確認します。

前々回のハンズオン終了の際に、費用が掛かるサービスを削除(NATゲートウェイを削除し、Elastic IPを解放)しましたので、その状態からのハンズオン開始となります。

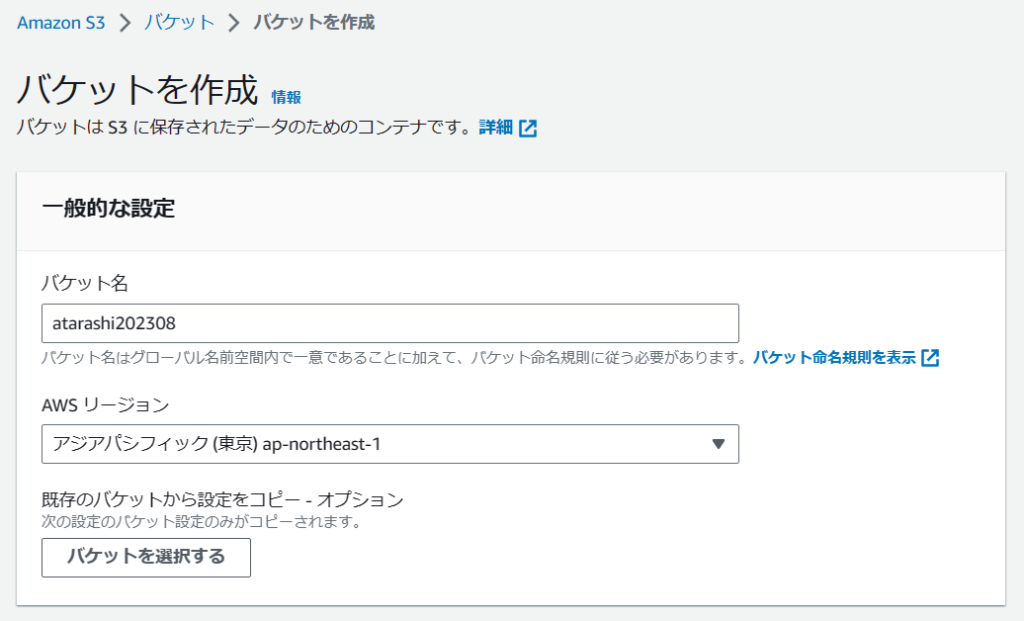

1. S3のバケットを作成します。

→まず、AWSコンソール画面よりS3の画面を開き、[バケットを作成]ボタンをクリックします。

→今回バケット名は、atarashi202308、リージョンは東京リージョン、その他の設定はデフォルトでバケットを作成します。

今回のバケット名は一意のみだったようで、無事作成できました。

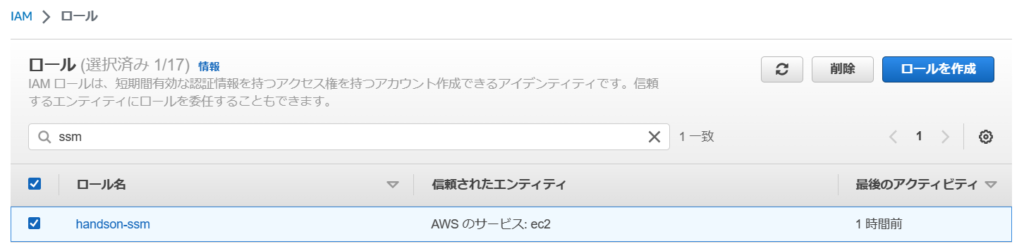

2. IAMロールにAmazonS3ReadOnlyAccessの権限を割り当てます。

→AWSコンソール画面よりIAMの画面を開き、左ペインのロールをクリックします。

→今回のハンズオンで作成したロールを検索し、開きます。

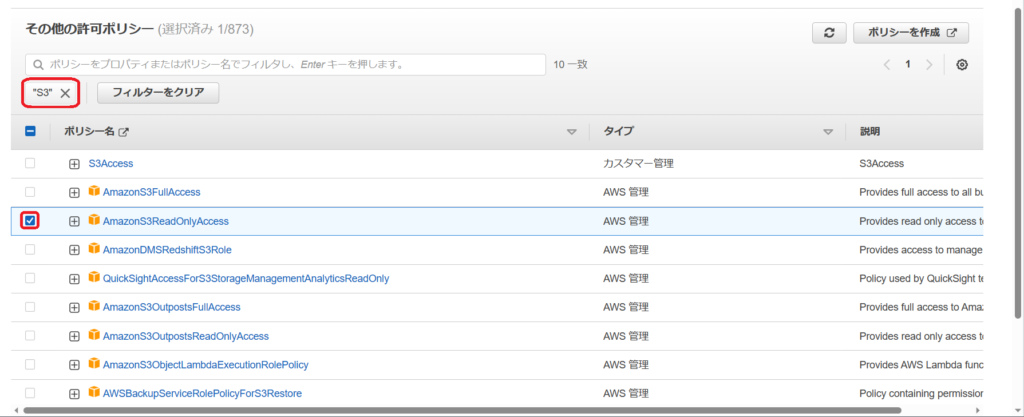

表示される画面右側の許可を追加のプルダウンメニューより、ポリシーをアタッチを選択します。

→遷移した画面にてS3で検索をかけて、今回は、AmazonS3ReadOnlyAccessのチェックボックスにチェックを入れて、[許可を追加]ボタンをクリックしてポリシーをアタッチします。

以下の通りポリシーがロールにアタッチされた事が確認できました。

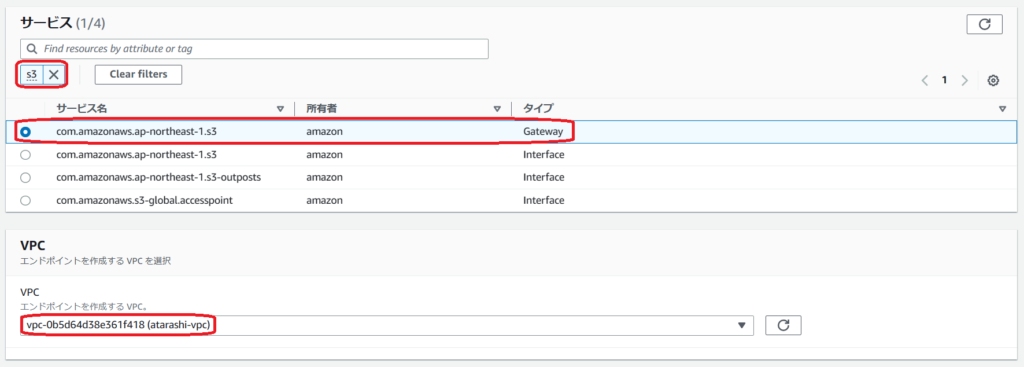

3. VPC Endpoint(Gateway型)を作成します。

→AWSコンソール画面よりVPCの画面を開き、左ペインのエンドポイントをクリックします。

→遷移した画面右上にある[エンドポイントを作成]ボタンをクリックします。

→以下の画面が表示されますので、今回の名前は、s3-gatewayとし、サービスカテゴリは、AWSのサービスのままで、サービスはs3で検索し、ヒットした内から、タイプがGatewayのものを選択します。

VPCは、少し前のハンズオンでDNSホスト名を有効化したVPCを選択します。

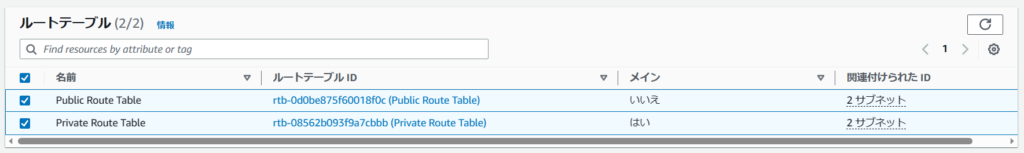

今回のルートテーブルは、全てにチェックを入れて、以降のポリシー、タグ等の設定はデフォルトのまま[エンドポイントを作成]ボタンをクリックします。

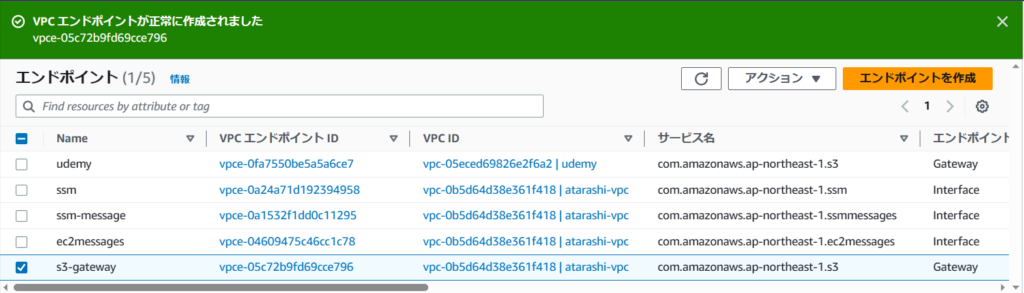

以下の通り、今回作成したVPCエンドポイントが正常に作成されたことが確認できました。

右側へスクロールするとステータスが使用可能となった事が確認できますので、確認出来たら、ルートテーブルにて今回の設定が反映されたかの確認ができます。

Internalサーバーにログインして、S3のエンドポイントをたたいてみる事により、ゲートウェイを介してS3に接続された状態となっていることが確認できます。

では、接続確認をしてみましょう。

コンソールのEC2の画面より、internalを選択して[接続]ボタンをクリックします。

無事、接続ができ、プロンプトが帰ってくることも問題ありませんでしたので、ここでS3の簡単なコマンドを発行してみます。

aws s3 ls –region ap-northeast-1 ←東京リージョンのS3をリスト化する命令です。

以下の通り、先程発行したS3のファイルと、ずっと前に作成したS3バケット名が表示され、リスト化に成功したことが確認できました。

これで、長かったハンズオンの章は完了となるようです。

あれれ?前回AWSの利用料金がかからないようにと…

Elastic IPを解放するために、一旦NATゲートウェイを削除しておき、Elastic IPを解放しておきます。(次回の続きの学習時に再度NATゲートウェイを作成し、ルートテーブルを設定する必要が生じます。)

などと記載しておりましたが、結局今回までのハンズオンではインターネットへの接続自体が必要無かったようです。

削除しておいて良かったぁ~(*’ω’*)

とりあえず、今回はinternalのEC2インスタンスのみ自主的に停止しておきます。

次回にて、Network編#1~まとめと後片付け編をやります。

終わりに

今回のブログのハンズオンは、お盆ころにかけて実践しました。

お盆頃の夜勤前の休日に、迎え火を焚く際に、我が家の宗教では仏さんたちが帰ってくるときに早く帰ってくるよう、きゅうりと割りばしで馬を作る風習が有るのできゅうりを買っておいたのですが…

お馬さんに化ける予定だったきゅうりは…かぁいそうに迎え火を焚く前に母に、しっかり調理されてしまっておりました_orz

先月のブログ作成の時、「学習におけるAWS費用の削減の為、今回の講義には無かった部分の、EC2インスタンスの停止と、ルートテーブルの設定の削除及びNATゲートウェイの削除とElastic IPの解放までやっておきました。」という事を敢えてやってみたのですが、今回のハンズオンではインターネット接続は必要ないまま完結してしまいました。

ほっとしたような、がっかりしたような…!?

懲りずにいろいろやらかしながら^^;、ネットで調べる事の習慣づけと共に、しっかりと身に着けてゆこうと思います。

長らくのお付き合いを有難うございましたm(_ _)m

コメント