アラフィフ未経験転職者3年生の…「いとあたらし」です。

当初は慣れない操作等に苦労しましたが、周りの方には面倒見のいい方が多く、いろいろな経験を積むことができ、かなり慣れる事ができました。

業務中の空き時間には自己学習も可能な環境ですので、パソコンの操作や、処理の待ち時間が苦にならない人には、非常にいい職場だと思います。

はじめに

前回では、Network編#1~ハンズオンの章③でした。

引き続きハンズオンをやってゆきますので、Network編#1~ハンズオンの章④をやってゆきます。

ただし、以下のリンク先に過去私の作成したブログのリンクを記載しておきます。

まだ見ていない方はこちら(特にハンズオン)↓から見てゆく事をお勧めします。

尚、本ブログは以下のサイトのAWS初心者向けハンズオン資料の該当項目を、本当に初心者(;^ω^)が実践した経過の記録となっています。

なんといっても、講義の視聴だけなら現在は無料で利用できる素晴らしい動画になっています。

※ハンズオンでAWSを実際に使用する費用は、必要です。

AWS Hands-on for Beginners とは

・実際に手を動かしながらAWSの各サービスを学んでいただきます。

・初めてそのサービスを利用される方がメインターゲットです。

・お好きな時間、お好きな場所でご視聴いただけるオンデマンド形式。

・学習テーマごとに合計1~2時間の内容&細かい動画に分けて公開されておりますので、スキマ時間の学習や、興味のある部分だけの視聴も可能。

では、いよいよこれよりNetwork編#1~ハンズオンの章④を進めて参ります。

やってみました

[AWS Hands-on for Beginners – Network編#1]

~AWS上にセキュアなプライベートネットワーク空間を作成する

06 プライベートサブネットからインターネットへのアクセス方法

プライベートサブネットからインターネットに接続する要件例を紹介し、要件をクリアする方法について説明を受けてハンズオンにて設定してゆきます。

1. 前回までに4つのサブネット(ルートテーブルはデフォルトのもの)を作成し、2つのサブネットにインターネットの経路情報を設定しました。

2. 今回のハンズオンでは、プライベートサブネットに注目するために、NATゲートウェイをパブリックサブネット1cに設置した状態で、EC2をプライベートサブネット1cに設置して、プライベートサブネットでのインターネットへの接続確認をしてゆきます。

プライベートサブネットにEC2(仮想マシン)を立てて、実際にインターネットへアクセスができるのかどうか(インターネットからのアクセスは拒否)の動作確認をします。

※VPC NATゲートウェイの設定をします。(NATインスタンスの設定よりも可用性が高くなり、使用する帯域幅やメンテナンス性を向上できる方法なので利用し易いため、現在では標準的な手法となるそうです。)

※今回はSSMにアウトバウンドで通信できる事を確認してゆきます。

では、始めましょう(^^♪

まず、コンソール画面で、東京リージョンが選択されていることを確認します。

EC2の画面から、[インスタンスの起動]ボタンをクリックし、インスタンスを起動を選択します。

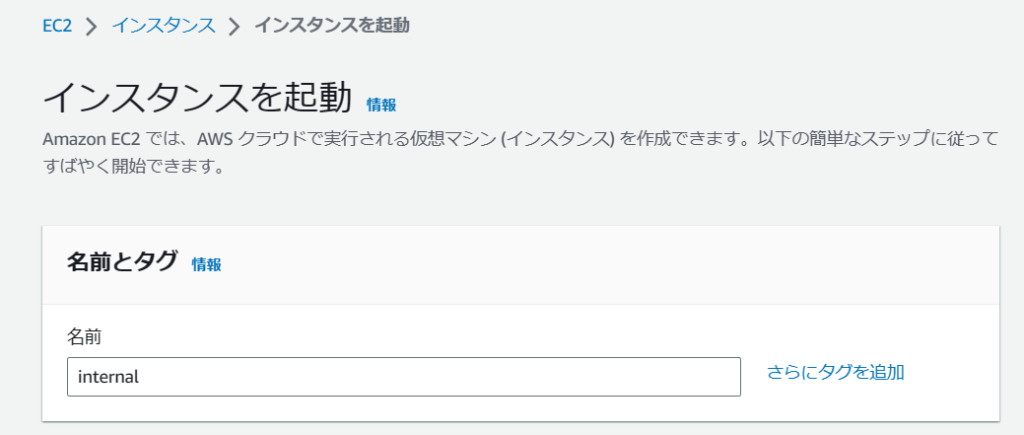

以下の画面に遷移しますので、名前は今回「internal」

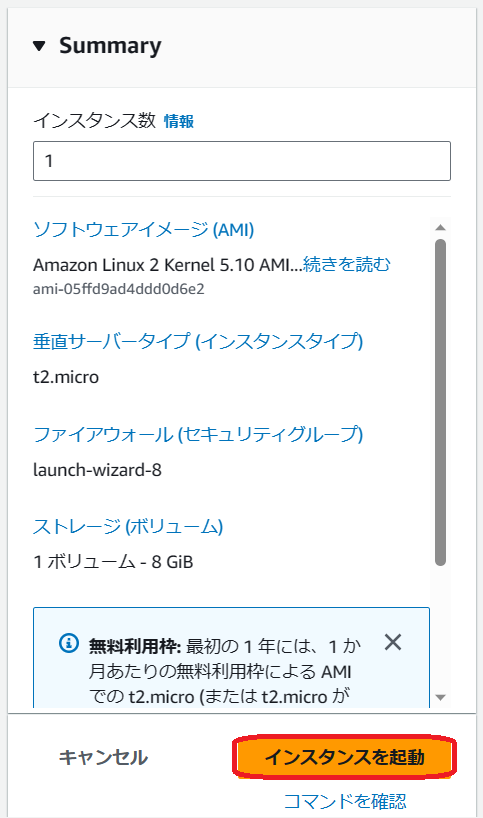

OSイメージはAmazon Linux 2を選択します。

インスタンスタイプはデフォルトのまま、キーペアは今回キーペアなし

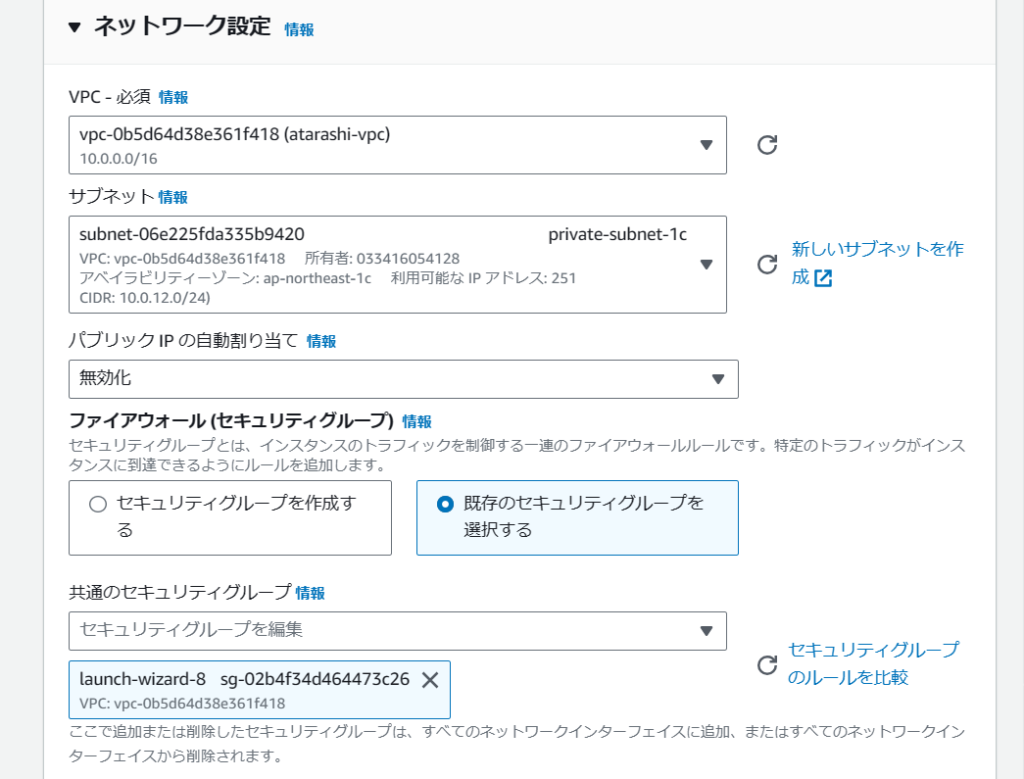

ネットワーク設定のVPCは、この講座で作成したVPCを選択。

サブネットはこの講座で作成したprivate-subnet-1cを選択。

パブリックIPの自動割り当ては今回は不要なため無効化のまま。

ファイアウォール(セキュリティグループ)は既存のセキュリティグループにて設定。

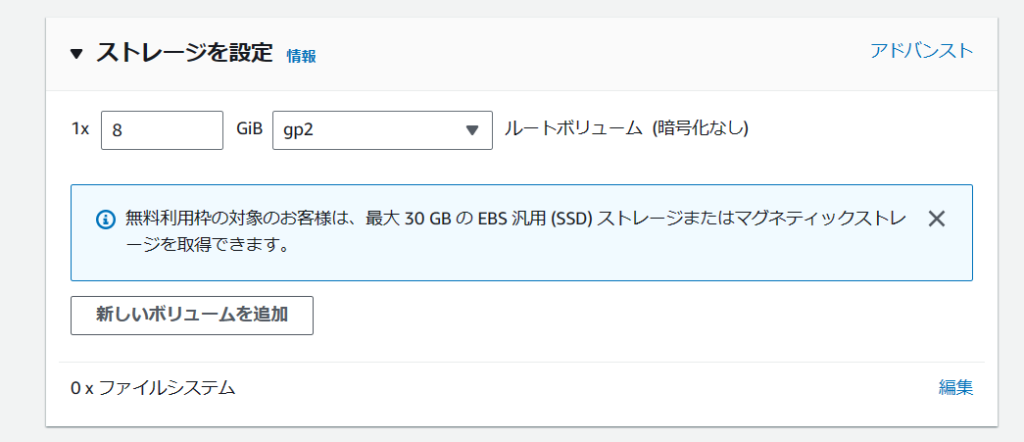

ストレージ設定はデフォルトのまま。

高度な詳細は、今回SSMにアウトバウンドで通信できる事を確認したいので、以前作成したhandon-ssmをIAMインスタンスプロフィールに設定します。

それ以外はデフォルトのままで、右ペインの[インスタンスを起動]ボタンをクリックします。

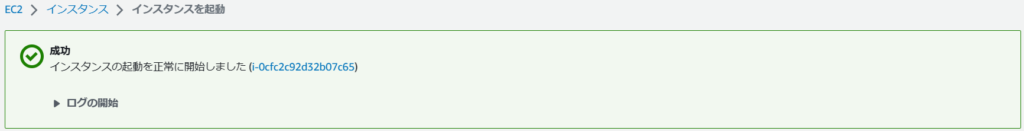

以下の通り、インスタンスの起動が正常に開始されます。

画面右下の[すべてのインスタンスを表示]ボタンをクリックします。

以下の通り、internalという名前のEC2インスタンスが起動した事を確認できます。

次にNATゲートウェイを作成してゆきます。

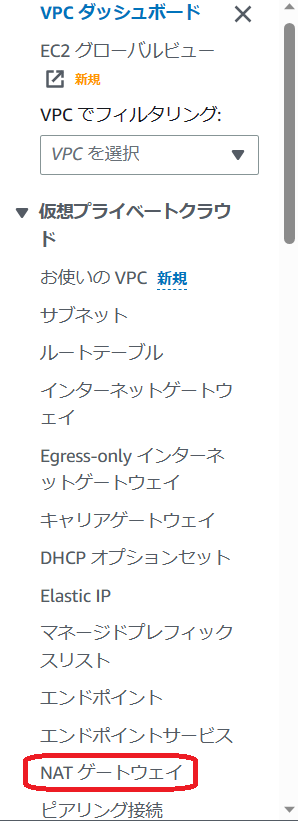

まず、VPCのページに移動し、左ペインのNATゲートウェイを選択します。

以下の画面に遷移しますので、[NATゲートウェイを作成]ボタンをクリックします。

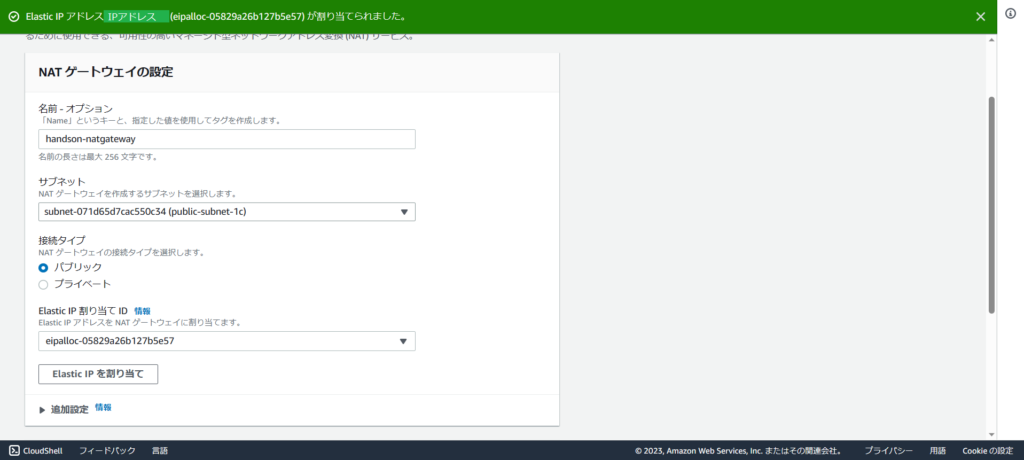

NATゲートウェイを作成の画面に遷移しますので、

名前:handson-natgateway

サブネット:public-subnet-1c

接続タイプ:パブリック

Elastic IP割り当てIDは下部の[Elastic IPを割り当て]ボタンをクリックして割り当てておきます。

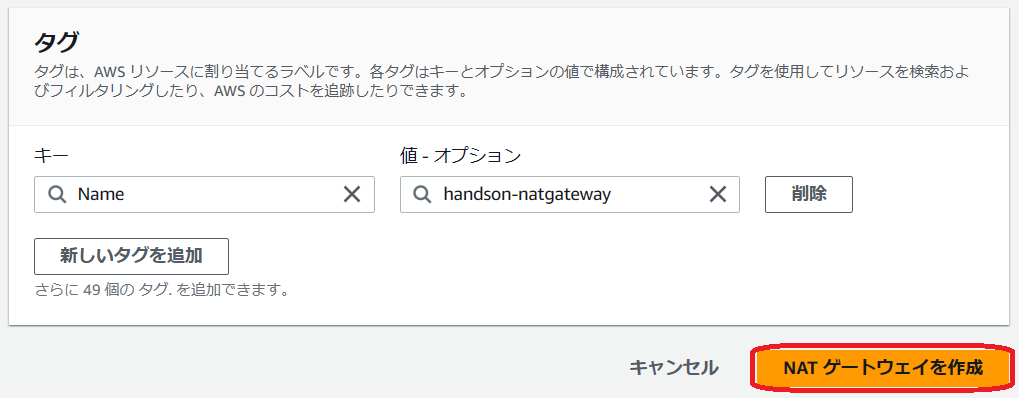

以下のタグの内容はデフォルトのまま、右下の[NATゲートウェイを作成]ボタンをクリックします。

以下の通り、NATゲートウェイが正常に作成されました。

左側ペインのNATゲートウェイをクリックすることにより、作成したNATゲートウェイの確認ができます。

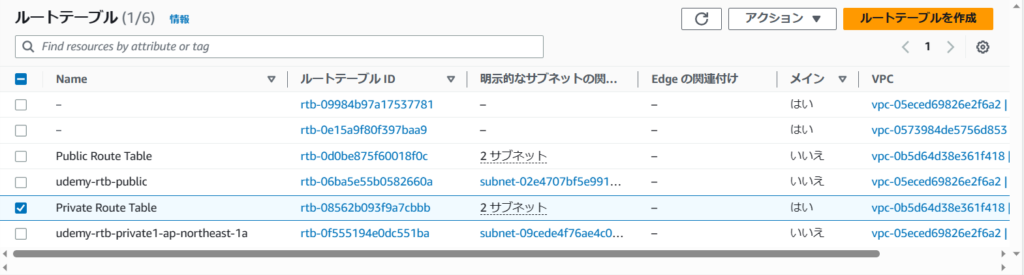

次に、ルートテーブルにNATゲートウェイをエントリーさせます。

左ペインのルートテーブルをクリックします。

編集するPrivateのルートテーブルを選択します。

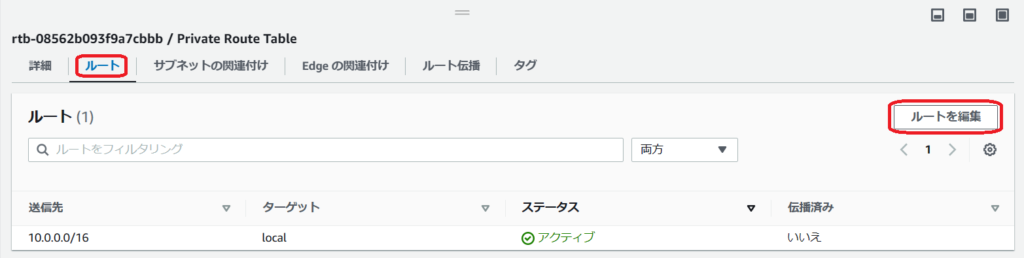

画面下側のルートタブをクリックし、[ルートを編集]ボタンをクリックします。

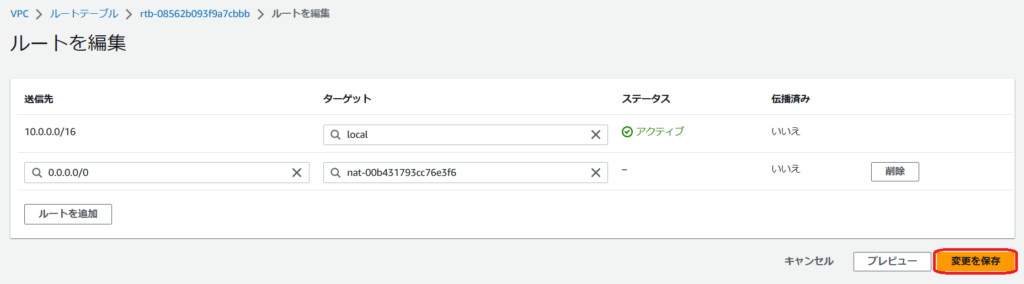

ルートを編集画面に遷移しますので、[ルートを追加]ボタンをクリックし、送信先に0.0.0.0/0のデフォルトゲートウェイを選択し、ターゲットにNATゲートウェイを選択した時に表示される内容にて選択し、[変更を保存]ボタンをクリックします。

これで、NATゲートウェイを経由したインターネットへのアクセスができるようになります。

動作確認としてシステムマネージャー(SSM)にちゃんと接続できることを確認します。

今回は、システムマネージャーのセッションマネージャーにて確認します。

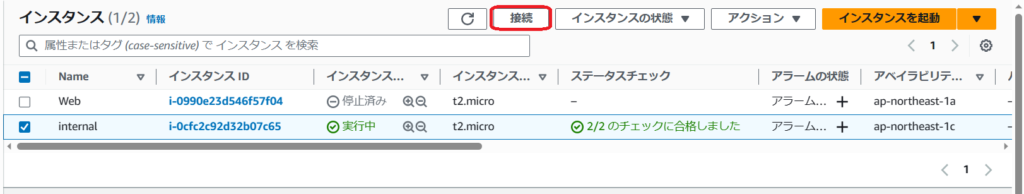

EC2のインスタンス画面より、今回起動したEC2を選択し、[接続]ボタンをクリックします。

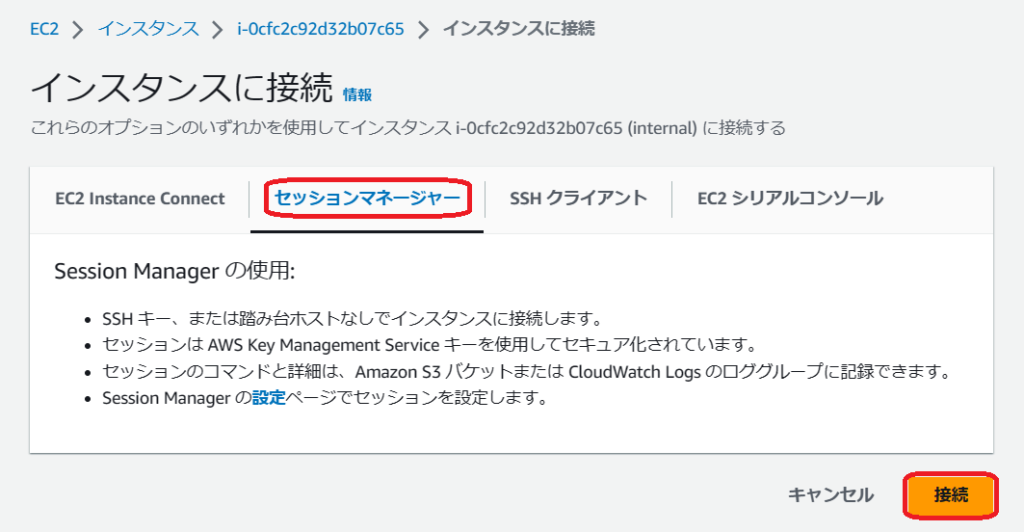

インスタンスへ接続の画面に遷移しますので、セッションマネージャータブをクリックし、[接続]ボタンをクリックします。

※接続ボタンは当初グレーアウトしていますので、しばらく待つ必要が有りました。

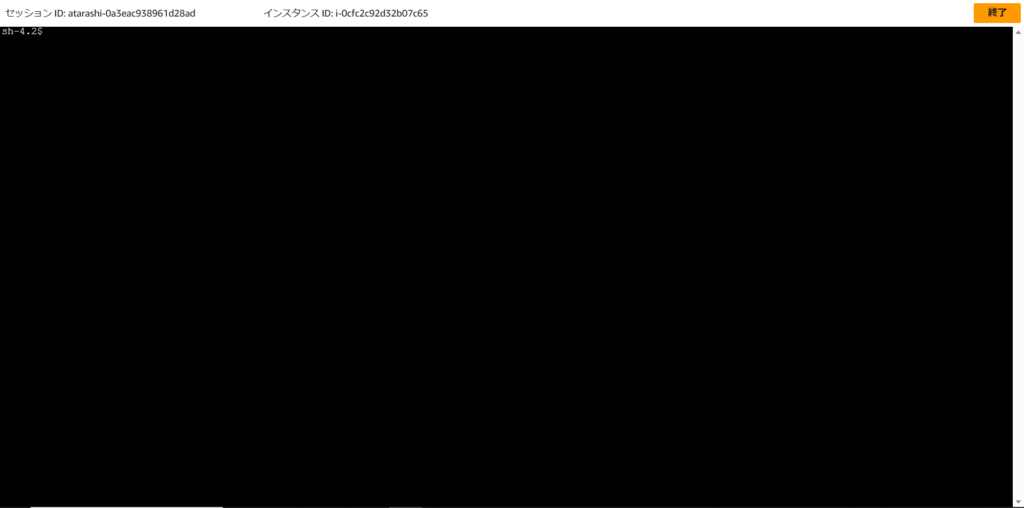

以下の画面が表示されますので、マウスで画面の黒い部分を選択して、エンターキーを何度か押すと押した回数同じものが表示されます(シェルが返ってくる状態が確認できます)。

これで、インターナルのサーバーにセッションマネージャーを通じて、コンソール接続ができた状態になっている事を確認できました。

次に、ルートテーブルを変更して接続テストしてみます。

VPCのルートテーブルにて先程追加したNATゲートウェイを削除してみます。

再度同様に接続してみると、真っ黒な画面のまま、マウスで画面の黒い部分を選択して、エンターキーを何度か押しても、何も表示されないままの状態となりました。

→NATゲートウェイを外すとセッションマネージャーが繋がらなくなったことが確認できました。

次回にて、VPC外サービスへの接続方法に関するハンズオンを実施します。

尚、今回のハンズオンにおいて有料となる部分を一旦削除しておきます。

・作成したEC2インスタンスは停止しておきます。

(次回以降でも利用するので削除(終了)はしません。)

・Elastic IPを解放するために、一旦NATゲートウェイを削除しておき、Elastic IPを解放しておきます。(次回の続きの学習時に再度NATゲートウェイを作成し、ルートテーブルを設定する必要が生じます。)

終わりに

最近、業務が増加傾向にありますので、夜勤の人数が増えました。

これまで、夜勤に関しては特定の人としか同時に勤務する機会しか無かったので、いろいろな人と一緒に仕事できる機会ができたことにより、新たな手法に気づかされたり、一緒に勤務した人の業務に対する姿勢等を伺う機会ができ、仕事をする上での刺激がありました。

いろいろな人と仕事する事は、本当に良い機会になりました。

今回は、ハンズオンの続きでした。内容的なは比較的難しくなく、これまでのようにコンソール画面の変遷による影響も、ミラクルでありませんでしたので問題無く完了できました。

ただし、私の学習におけるAWS費用の削減の為、今回の講義には無かった部分の、EC2インスタンスの停止と、ルートテーブルの設定の削除及びNATゲートウェイの削除とElastic IPの解放までやっておきました。

果たして…次回からの学習が正常に遷移できるといいのですが…

懲りずにいろいろやらかしながら^^;、ネットで調べる事の習慣づけと共に、しっかりと身に着けてゆこうと思います。

長らくのお付き合いを有難うございましたm(_ _)m

コメント