介護要因系アラフィフ未経験転職者2年生の…「いとあたらし」です。

当初は慣れない操作等に苦労しましたが、周りの方には面倒見のいい方が多く、いろいろな経験を積むことができ、かなり慣れる事ができました。

業務中の空き時間には自己学習も可能な環境ですので、パソコンの操作や、処理の待ち時間が苦にならない人には、非常にいい職場だと思います。

はじめに

前回のIAMハンズオンに記載した通り、ハンズオンの内容は、最初から最後までスルーすることなく全て網羅してゆく方向でやってみます。

…ということで、今回はセキュリティ編をやってみました。

サーバーを立てる以上は、こうした地道な設定等を実施して、常にセキュリティを意識した環境構築を念頭にしてやっていこうと思います。

今回はハンズオン編です。

ただし、前回までに、以下のリンク先の概要編とハンズオン編①、②、③を作成していますので、まだ見ていない方はこちら↓から見てゆく事をお勧めします。

今回は、ハンズオン編④をやってみました

やってみました

[AWS Hands-on for Beginners – Security #1]

~AWSアカウント作成後すぐやるセキュリティ対策

07 脅威検知

悪意のある操作や不正な動作を継続的にモニタリングする脅威検出サービスであるAmazon GuardDutyを有効化し、サンプル結果を用いて検知された情報を読み解いていきます。

→日々変化する脅威への対応については悩ましいものなので、インシデントの指標についての1つとして「脅威インテリジェンス」を実施してゆきます。

脅威インテリジェンスとは、脅威の防止や検知に利用できる情報の総称のことです。

この情報を、他のログ及び監視ツールと関連付けることにより、イベントの潜在的な指標の特定が可能となります。

AWSではどのようにすれば、脅威の情報を取得できるようになるか?

・Amazon GuardDuty(←AWSが提供する脅威を検知できるサービス)

→AWSのインフラストラクチャー上から参照可能な情報から、機械学習を用いて、脅威を検出するものです。

→お客様固有のAWS環境に影響することなくセキュリティの強化を実現できます。

【検知可能な主な脅威の例】

・悪意あるスキャン

・インスタンスへの脅威

・アカウントへの脅威

その他の検出結果タイプの詳細については以下のリンクに記載されています。

【利用するデータソース】

※これらは、Amazon GuardDutyが自動取得します。

・VPC Flow logs(ネットワークログ)

・DNS Logs(DNSクエリログ)

・AWS CloudTrail(API操作ログ)

→AWSの脅威インテリジェンスに基づいて、潜在的な脅威を報告するといったものです。

1.Amazon GuardDutyの有効化

※発生するコストは30日間無料の後、分析したログの量に応じた料金となっています。

(今回の作業)※全てIAMユーザー

AWSにIAMアカウントでサインインします。

※リージョンはバージニア北部である事を確認要。

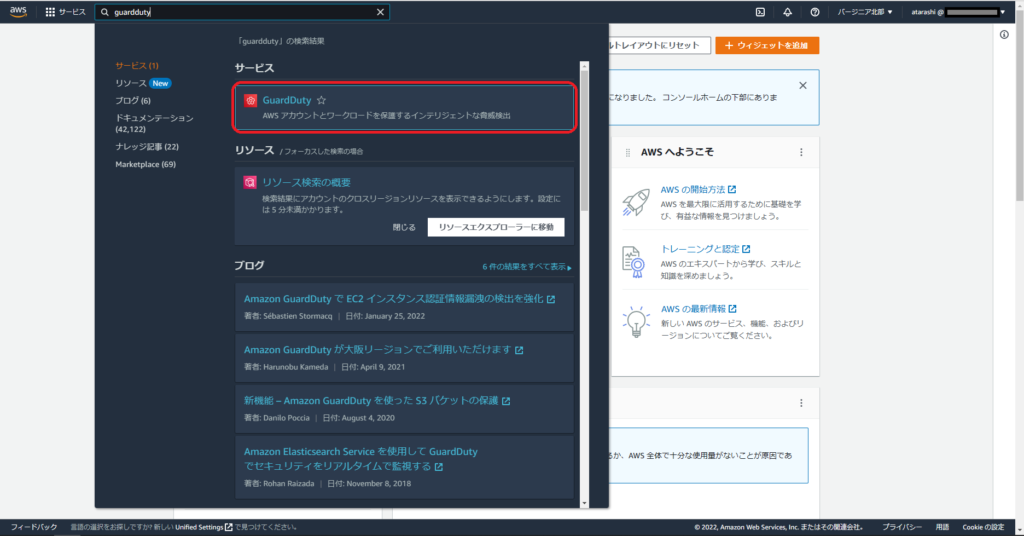

まず、コンソール画面のサービス検索より、「guardduty」を検索して開きます。

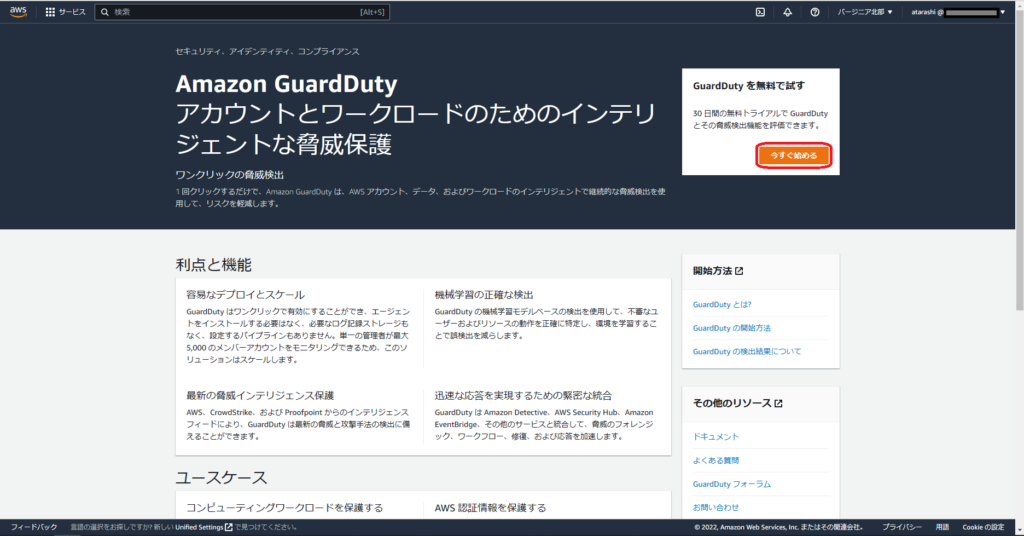

以下の画面に遷移しますので、[今すぐ始める]ボタンをクリックします。

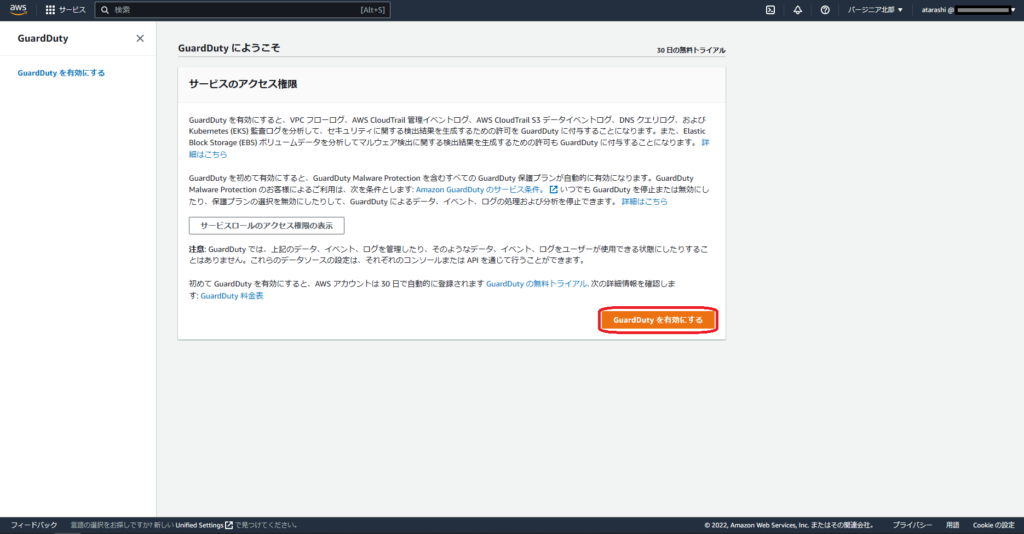

次の画面では、[GuardDutyを有効にする]ボタンをクリックします。

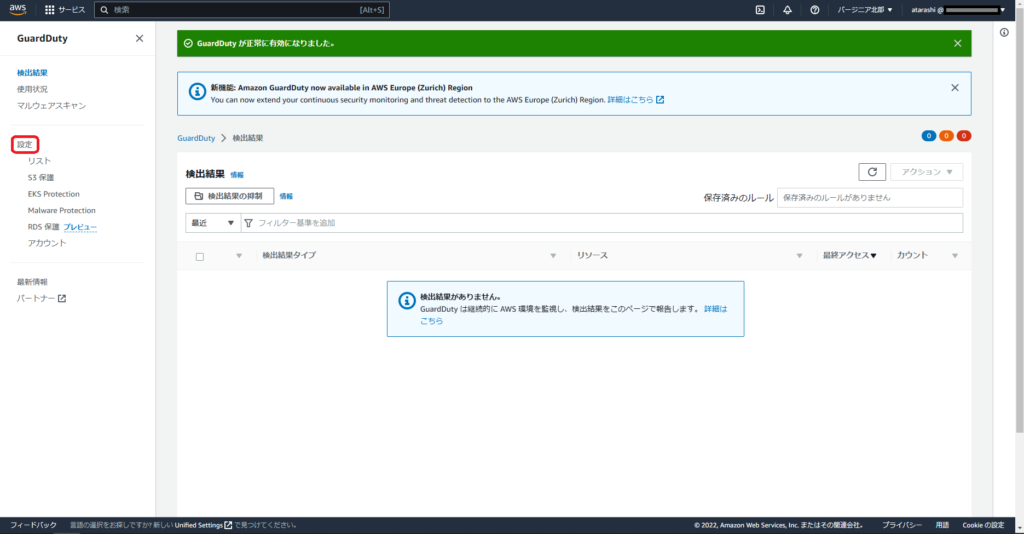

以下のように「GuardDutyが正常に有効になりました。」と表示されれば、GuardDuty有効化の設定については完了となります。

現時点では初めて設定したばかりなので、当然ながら「検出結果がありません。」との表示になっています。

→ここからはサンプル情報を見てゆきます。

左ペインの「設定」をクリックします。

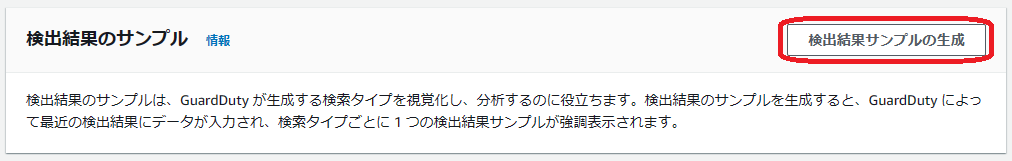

表示された画面の右ペインを下へスクロールして、「抽出結果のサンプル」の項目の、[検出結果サンプルの生成]ボタンをクリックします。

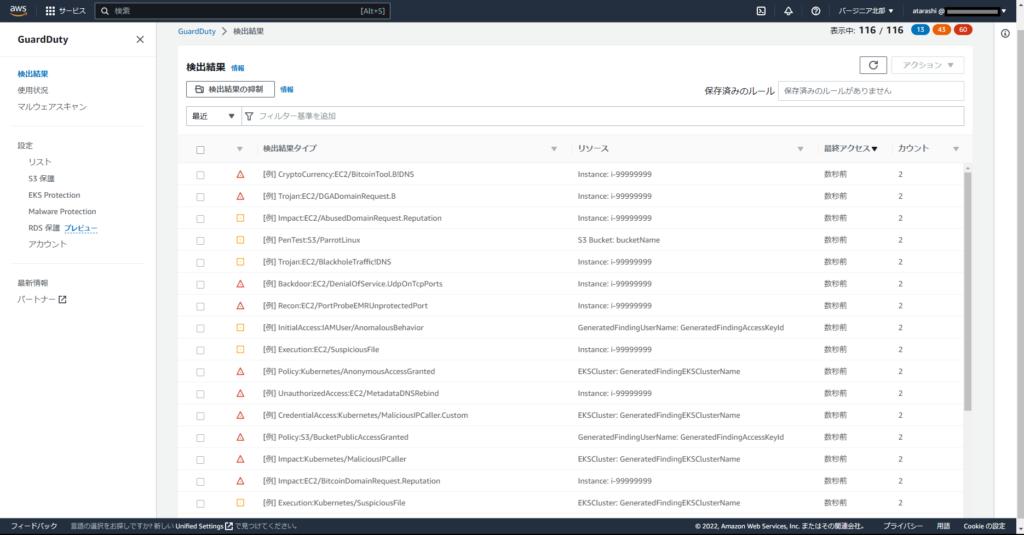

左ペインの「抽出結果」をクリックすると、以下のようなサンプルが表示されます。

サンプルの内容を確認してゆきます。

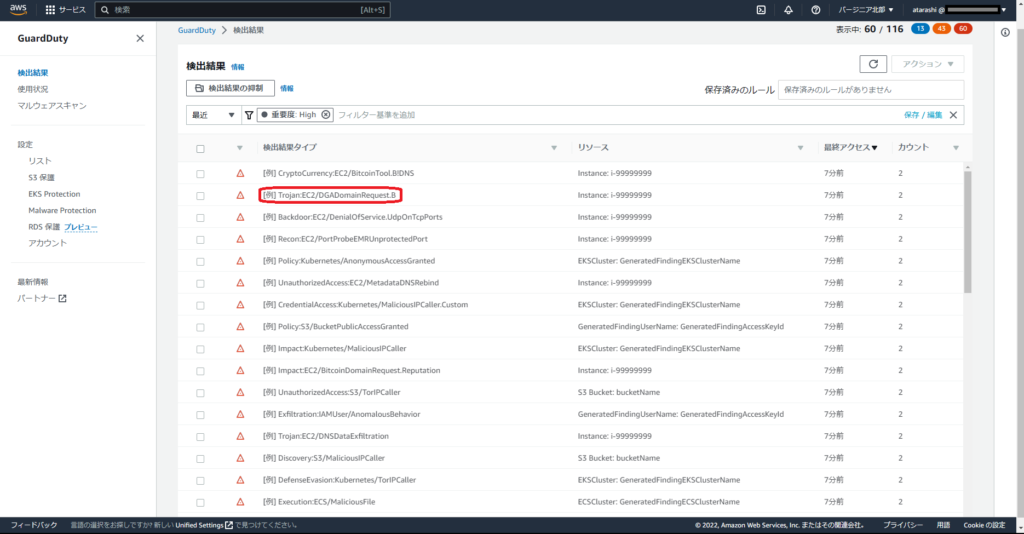

画面右上の赤い部分をクリックすると、重要度の高いものだけが抽出されて表示されます。

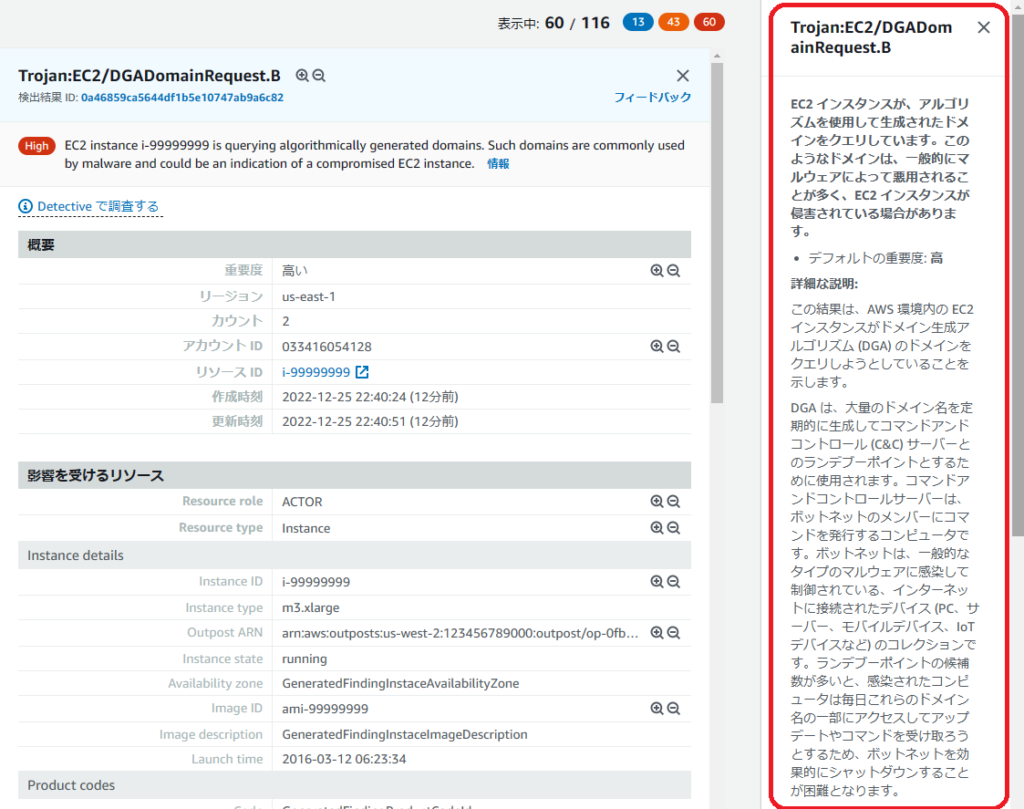

講義では、この中のBitCoinToolを見ましたが、敢えて私は、Trojanの方で見てみます。

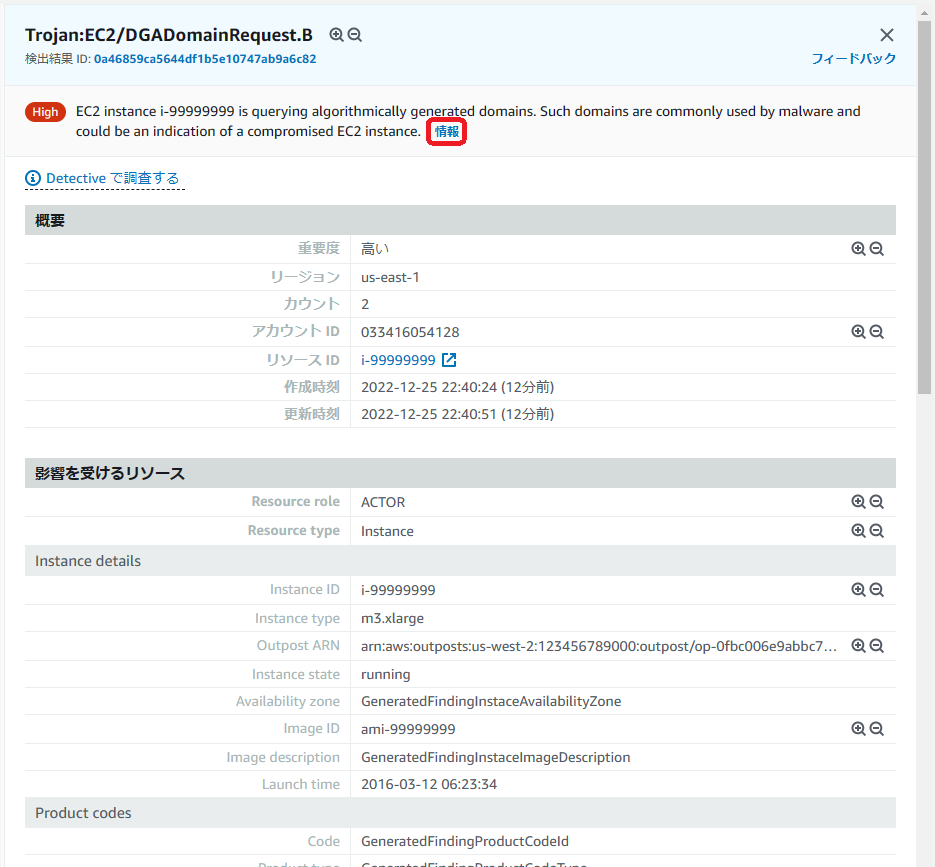

右ペインに以下のような詳細情報が表示されます。

但し、初めて見る場合はどんなものか分かりませんので…画面の「情報」をクリックしてみます。

すると、以下のように、右ペインに詳細な情報が表示されましたので、どのような脅威が生じたかを確認することができました。

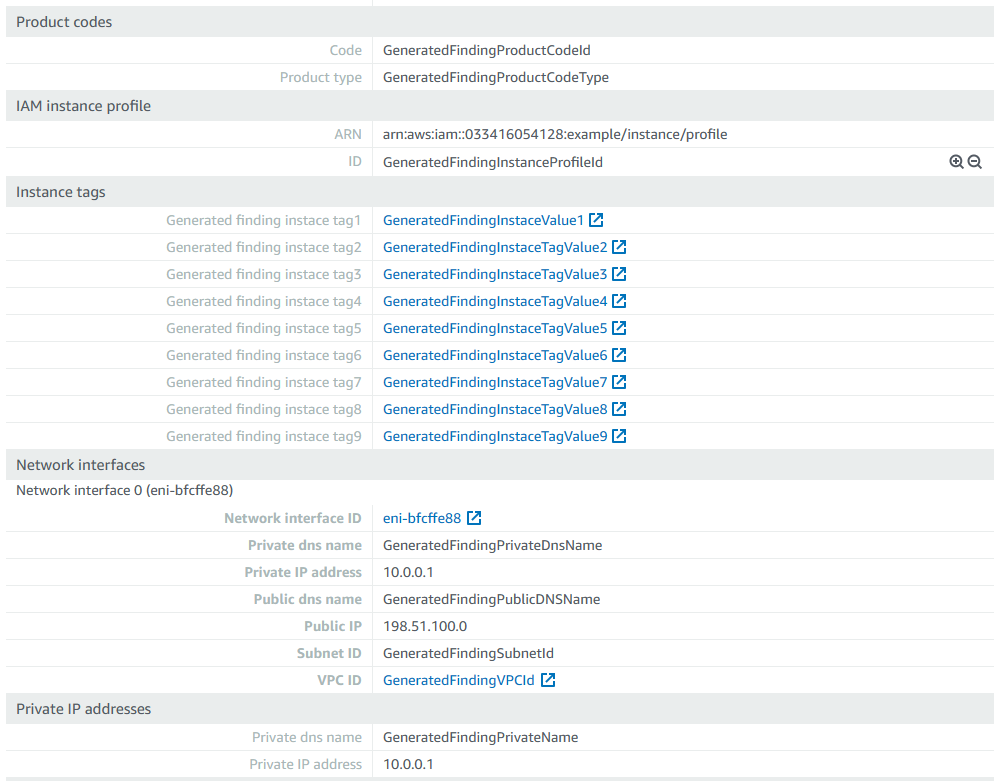

元の画面の詳細情報については、下へスクロールすると、以下のような内容が表示されます。

尚、これらの結果はAWS CloudWatch Eventsへプッシュする事も可能とのことでしたので、通知の部分を自動的に飛ばして確認してゆく処理を利用すると、インシデントレスポンスに対する負荷の低減に役立ててゆけるそうです。

次に、講義では左ペインの「無料トライアル」をクリックして進みますが…現在そのようなリンクが見当たらない(;’∀’)ので探したところ…

左ペインの「使用状況」で確認できる内容とほぼ同じもののようでした。

こちらを継続的に確認するようにしてゆくと、推定コストが確認できるようです。

08 ベストプラクティスの確認

サービス利用継続中に…

・自分たちで変更した設定がベストプラクティスに沿っているのかどうか

・使っていないリソースがあれば停止してリスクを減らしたい

・セキュリティ設定で見落としがないだろうか

といった不安も出てくると考えられますので、AWS Trusted Advisorを使って、それらを最適化するためのベストプラクティスの確認手法を実践します。

AWS Trusted Adviserを使用することにより、以下を可能にできます。

・AWS環境の自動監視

・最適化するための推奨ベストプラクティスの情報取得

ベストプラクティスの5つのカテゴリ

・コスト最適化

・パフォーマンス

・セキュリティ

・フォールトレランス

・サービス制限

※上記に含まれているセキュリティに関して、デフォルトで利用できるようになっていますので確認してゆきます。

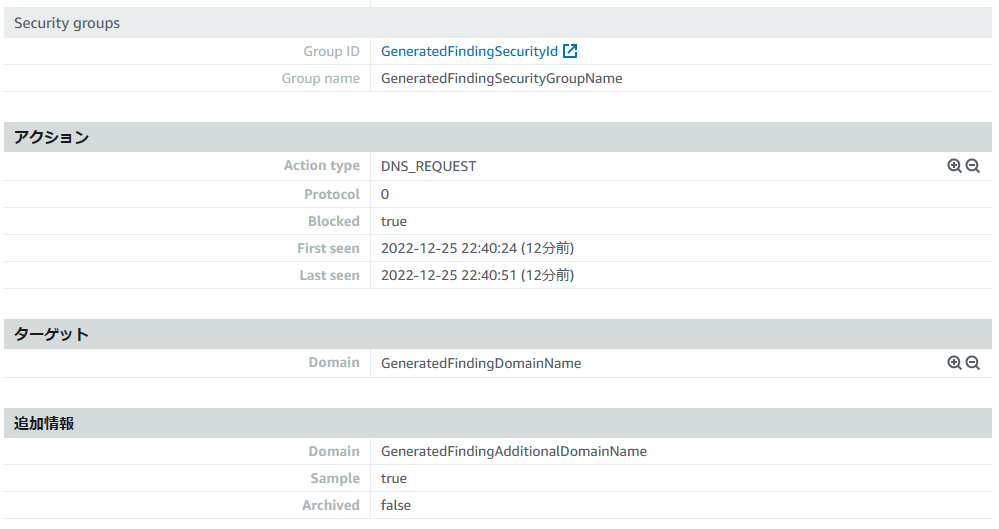

1.AWS Trusted Advisorの確認

まず、コンソール画面のサービス検索より、「trusted adviser」を検索して開きます。

私の環境では、以下のような表示となりました。

左ペインの「セキュリティ」をクリックします。

現在、無料のベーシックプランですので、以下の内容のみ確認できるようになっています。

左ペインの「コスト最適化」をクリックします。

以下のように、案の定グレーアウト状態で、AWS Supportプランのアップグレードを促す(有料化(\ ゚Д゚\))の表示が出て、項目は全てグレーアウトした状態になっています。

あと、左ペインに有ったレコメンデーションにおけるベストプラクティスを確認することができるようになっているそうです。

日々この画面から詳細を確認してゆくのも大変なので、通知の設定をしてゆきます。

以下の画面左ペインの「通知」をクリックします。

遷移した以下の画面から、設定してゆく必要が有ります。

まず[アカウント設定]をクリックします。

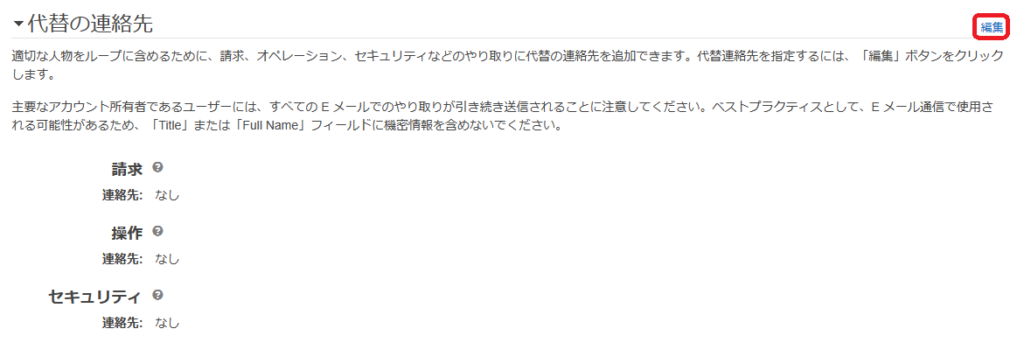

アカウント設定画面が開きますので、「代替の連絡先」の「編集」をクリックします。

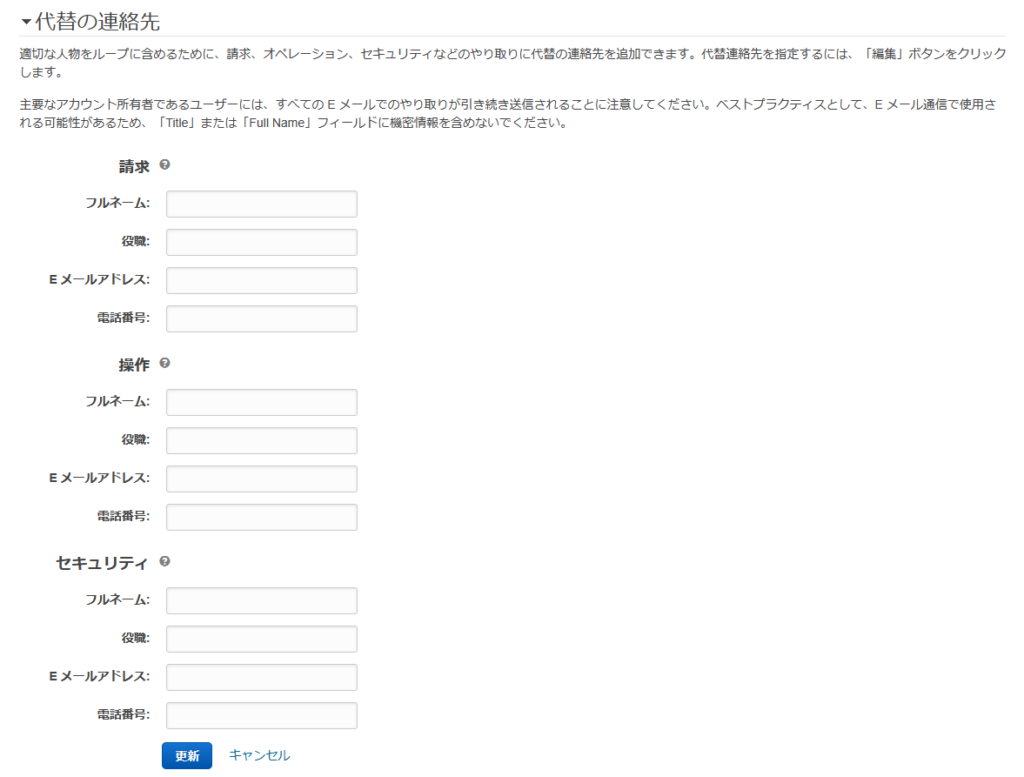

すると、以下のように項目の入力が可能となりますので、入力して[更新]ボタンをクリックします。

以上で設定は完了となりますので、通知設定画面に戻って、受信者設定のチェック欄にチェックをして、言語は日本語で、下部の[詳細設定を保存]のボタンをクリックすると設定は完了します。

※今回、この設定に関しては、ベーシックプランのため有効な内容が無い状態ですので、手順の確認のみとしてあります。

次に、他のサポートプランの内容を参照してみます。

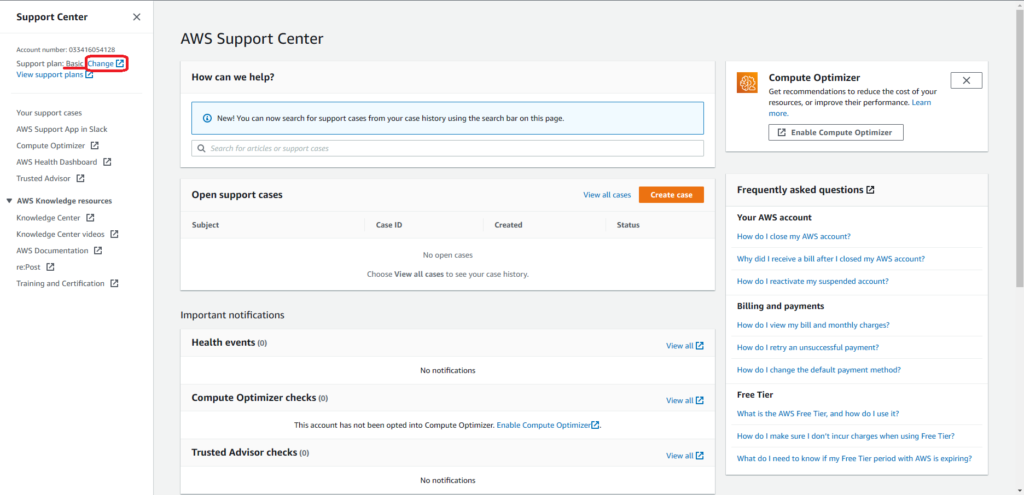

コンソール右上の?から、「サポートセンター」をクリックします。

左ペインに、現時点でのサポートプランが、現状のBasicプランである事が表示された状態となっていることが確認できますので、その右側の「Change」をクリックします。

別ウインドウで以下のような画面に遷移し、現在加入可能なサポートプランの内容が表示されます。

※もしも、参照だけでなく、実際の変更を伴う場合は、ルートアカウントでログインし直す必要が有るそうです。

やっぱり、それぞれ、それなりに費用が発生してしまうようです(;’∀’)

ただ、将来発生する可能性のある事態で失う費用と、こちらにかける費用を比較検討すると、恐らく、基本的にはビジネスプラン以上が推奨になるように考えられるようです。

終わりに

今回は、比較的スムーズに講義を進めていけた気がします。

ただし、相変わらずですが…私自身で処理してみた画面遷移では、講義の画面遷移に対してかなり違ってますので、その部分は大変です。

今回は、脅威検知とベストプラクティスの確認に関する範囲のハンズオンをやってみました。

引き続き、次の回では、まとめと後片付けの部分をやってみます。

ハンズオンが完了し、やや安堵しておりますが…無事、今回のように平穏に完結できる事を祈るばかりです。

長らくのお付き合いを有難うございましたm(_ _)m

コメント