アラフィフ未経験転職者3年生の…「いとあたらし」です。

当初は慣れない操作等に苦労しましたが、周りの方には面倒見のいい方が多く、いろいろな経験を積むことができ、かなり慣れる事ができました。

業務中の空き時間には自己学習も可能な環境ですので、パソコンの操作や、処理の待ち時間が苦にならない人には、非常にいい職場だと思います。

はじめに

前回では、Network編#1~まとめと後片付けの章でした。

今回から次に進みますので、Network編#2~概要の章をやってゆきます。

ただし、以下のリンク先に過去私の作成したブログのリンクを記載しておきます。

まだ見ていない方はこちら(特にハンズオン)↓から見てゆく事をお勧めします。

尚、本ブログは以下のサイトのAWS初心者向けハンズオン資料の該当項目を、本当に初心者(;^ω^)が実践した経過の記録となっています。

なんといっても、講義の視聴だけなら現在は無料で利用できる素晴らしい動画になっています。

※ハンズオンでAWSを実際に使用する費用は、必要です。

AWS Hands-on for Beginners とは

・実際に手を動かしながらAWSの各サービスを学んでいただきます。

・初めてそのサービスを利用される方がメインターゲットです。

・お好きな時間、お好きな場所でご視聴いただけるオンデマンド形式。

・学習テーマごとに合計1~2時間の内容&細かい動画に分けて公開されておりますので、スキマ時間の学習や、興味のある部分だけの視聴も可能。

では、いよいよこれよりNetwork編#2~概要の章を進めて参ります。

学習を開始します

[AWS Hands-on for Beginners – Network編#2]

~Amazon VPC間およびAmazon VPCとオンプレミスのプライベートネットワーク接続~

・VPCピアリング接続を使って、Amazon VPC間を接続します

・AWS Site-to-Site VPNを使って、Amazon VPCとオンプレミスを接続します

01 前提知識の確認、前回ハンズオンの振り返り、本ハンズオンで構築する構成の紹介

→Network編#1で学習したこと

・Amazon VPCを使って、AWS上にプライベートネットワーク空間を作成する方法。

・Amazon VPCを中心としたネットワークに関する機能について

・NAT gateway、VPC endpointを活用し、AWS上でどのようにセキュアなネットワークを構成してゆくかについて

→Network編#2で学習すること

・Amazon VPC間の接続や、Amazon VPCとオンプレミスの接続方法について

※本コースのゴールについて

・Amazon VPC間を接続する方法を理解します。

・VPCピアリング接続を使ってAmazon VPC間を接続する方法を、実際に手を動かして理解します。

・Amazon VPCとオンプレミスを接続する方法を理解します。

・AWS Site-to-Site VPNを使って、Amazon VPCとオンプレミスをセキュアに接続する方法を、実際に手を動かして理解します。

→Network編#1のハンズオンで作成した構成について

(主にVPC内のネットワークの設定やVPCとインターネットの接続方法を学びました。)

1.東京リージョン内にVPCを1つ作成します。

2.AZを意識して複数のサブネットを構成しました

3.インターネットへの接続設定をしました。

→パブリックサブネットとプライベートサブネットの特性をルートテーブルを介して学びました。

4.プライベートサブネットからインターネットに抜けるためのNAT gatewayやVPC以外への接続方法としてVPCエンドポイントを学習しました。

→Network編#2のハンズオンでの最終構成について

1.VPCを3つ作成します。

2.VPC(メイン)とVPC(接続用)間を接続するサービスであるピアリング接続を使用して接続します。

3.VPC(オンプレミス想定)に仮想ルーターを作成し、VPC(メイン)とVPC(オンプレミス想定)を接続するAWSのサービスであるAWS Site-to-Site VPNを利用して接続します。

※オンプレミスと接続するサブネットはプライベートサブネットである事が一般的ですが、今回は学習用のため、パブリックサブネットのみを利用したシンプルな構成にてハンズオンでの構築を実施します。

※疎通確認に関しては、VPC(メイン)に対して、AWS Cloud9という統合開発環境のサービスを利用して、各VPCのEC2インスタンスにて疎通確認をとってゆきます。

02 Amazon VPC間を接続する背景と目的及び接続方法の紹介、VPCピアリングの概要

→複数のVPCを利用

・VPCはAWSアカウント内で複数作成することが可能です。

・多くの場合、管理やセキュリティ等の理由でVPCは複数必要になります。

例1.環境ごとにVPCを分ける必要が有る場合(本番環境、テスト環境、開発環境等)

例2.システムごとにVPCを分けておく必要が有る場合(Aシステム、Bシステム、Cシステム等)

※1つのVPCだけで複数のシステムを構築し運用すること自体は可能ですが、多くの場合、システム間の連携等(主に管理やセキュリティ等)の理由で、複数のVPCを使う必要が発生しVPC間通信が必要になる場合が有ります。

→Amazon VPC間を接続する方法

1.VPCピアリング接続を使用する方法(本ハンズオンの対象だそうです。)

・2つのVPC間をプライベートに接続するサービス

・異なるリージョン間、異なるAWSアカウント間の接続をサポートします。

・前提条件:IPアドレス空間が重複していないこと。

・制限事項:ピアVPCとピアリングされている他のVPCにアクセスすることはできません。

(接続したい場合は、接続したいVPC間も別途VPCピアリング接続する必要が有ります。)

※VPC間を接続したい要件が多い場合には、構成がやや複雑になってしまう傾向が有ります。

※少数のVPC同志で単純なVPC CIDRとVPC CIDR同志がルーティング経由で通信する場合に適しています。

2.Transit Gateway接続を使用する方法

・多数のVPCを接続する必要が有る場合に、構成がシンプルにできますので、ネットワーク構成を簡素化することが可能になります。

※多数のVPC間で通信させる必要が有る場合や、間にセキュリティアプライアンスを入れて通信をねじ曲げたり、コアルーターを特定の部門等での集中管理による通信制御が必要となる要件の場合に適しています。

【以下参考資料】

https://pages.awscloud.com/rs/112-TZM-766/images/AWS-40_AWS_Summit_Online_2020_NET01.pdf

【比較情報】

→VPCピアリング接続に関するハンズオンの流れについて

1.メインとなるVPCを作成します。(VPCウィザードより、VPC,サブネット,ルートテーブル,インターネットGWをまとめて作成します。)

2.ピアリング接続用のVPCを同様に作成します。

3.ピアリング接続を作成し設定を完了します。(VPC間の接続はできる状態となりますが、実際に通信をするために各VPCのルートテーブルにルートの設定が必要となります。)

4.ピアリング接続用VPCのルートテーブルを設定し更新します。

5.メインVPCのルートテーブルを設定し更新します。

6.疎通確認をするために、ピアリング接続用VPCにEC2インスタンスを作成します。

7.メインVPCにAWS Cloud9という統合開発環境のサービスを作成します。

8.AWS Cloud9にログインし、ピアリング接続用VPCのEC2インスタンスに対しての疎通確認をします。

…ハンズオンの章①に続きます。

終わりに

ようやく…AWSハンズオンのネットワーク編#2の学習に無事突入することができました。

いよいよ次回からは、ハンズオンとなりますが、無難に完遂することを目指して頑張ります。

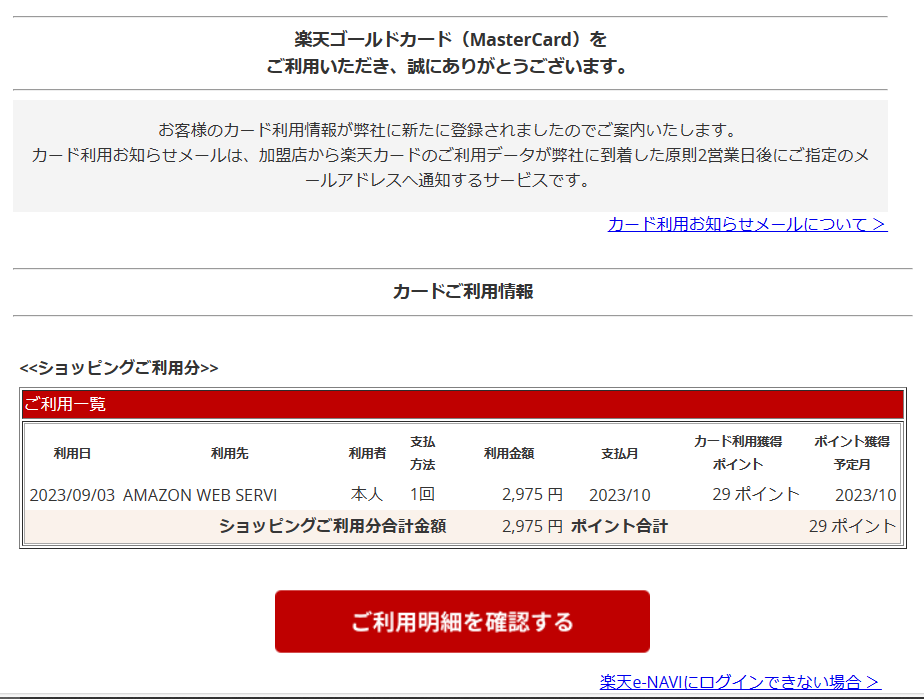

今月は…先月学習した際に、今月も学習が継続することが確定していたので、VPCの中にEC2インスタンスが入ったままの状態で、経由するNAT ゲートウェイは削除して、EC2のみ休止状態にして終了していた状態だったのですが、AWSから、以下のようなびっくり(・ω・ノ)ノ!請求が届いてしまいました。(通常、多くても数百円程度の請求でした。)

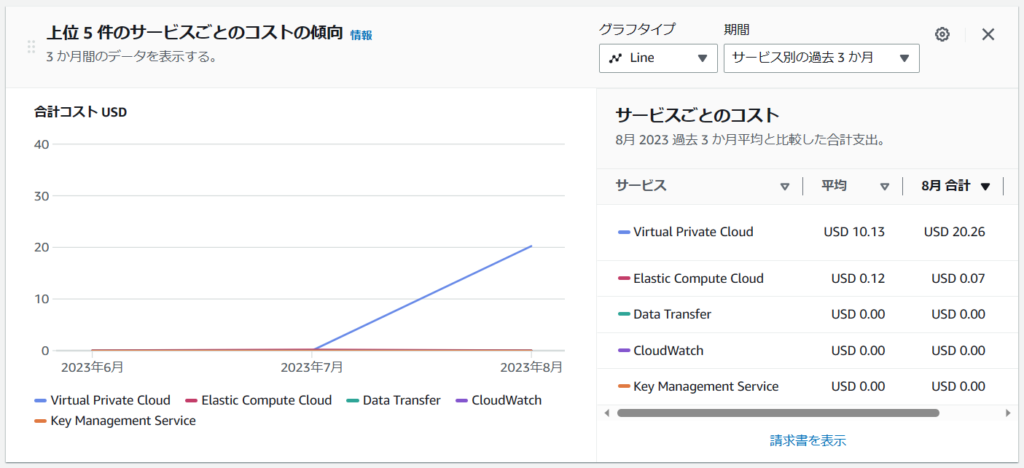

何の請求だったのだろうと、Billingで確認すると以下の通りでした(;’∀’)

ええっ(;’∀’)、VPC自体は無料でも、関連するオプションやサービスが残っていると、料金が発生してしまう訳なのですね。

何と…EC2を休止していたままだったVPCの請求が、今回のびっくり請求の原因だったことが判明しました。お陰で先月のハンズオンは高い授業料負担となってしまったようです。

今後は料金が極力かからぬよう、こまめにサービスの削除や終了をやってゆきます。

ちなみに、今月の請求は、無事300円ほどに収まっていましたε-(´∀`*)ホッ

長らくのお付き合いを有難うございましたm(_ _)m

コメント